当❤️ 「开发」转角遇到「运维」❤️ 一次性玩明白服务器连接这些事情!!

文章目录

- 公网IP Or 内网IP ?

- 5种连接方式

- ssh公网直连

- vpn+ssh内网直连

- vpn+堡垒机+Windows跳板机+ssh内网直连

- vpn+堡垒机+本地唤起ssh客户端连接

- vpn+云桌面+云办公+ssh内网直连

- 堡垒机

- 云堡垒机

- 认证与授权管理

- 审计与监控

- 访问控制

- 数据加密与隔离

- 国内著名的云堡垒机厂商

大家好,作为一名3-5年的后端开发人员,在平时也会遇到很多运维方面的任务,该篇文章将带大家一次性讲明白开发运维中,服务器连接的那些事情。

公网IP Or 内网IP ?

首先简单介绍一下公网IP和内网IP,对于有开发经验的人来说,一下子就能判断出来对吧?

比如:

192.168.5.3

10.10.2.3

这就是内网ip,当然不一定。

比如:

39.156.66.18

39.99.164.211

这就是公网ip

具体可以通过ip查询工具来识别公网ip还是内网ip!

5种连接方式

ssh公网直连

客户提供服务器公网ip,账号密码,我们直接用远程工具ssh就可以连接了。

vpn+ssh内网直连

内网不能直接连接!需要先通过vpn连接以后在通过ssh连接。

vpn+堡垒机+Windows跳板机+ssh内网直连

首先通过vpn连接公司内网,然后登录堡垒机,堡垒机里有分配的Windows跳板机,我们可以选择直接登录。登录成功以后会跳转到相应的Windows操作系统。接下来便可以在这个Windows系统里连接各种服务器资源了。

vpn+堡垒机+本地唤起ssh客户端连接

首先通过vpn连接公司内网,然后登录堡垒机,我们可以选择直接登录。登录成功以后会跳转到相应的Windows操作系统。接下来便可以在这个Windows系统里连接各种服务器资源了。

vpn+云桌面+云办公+ssh内网直连

连接vpn,再连接云桌面软件,所有工作都在云桌面完成即可。

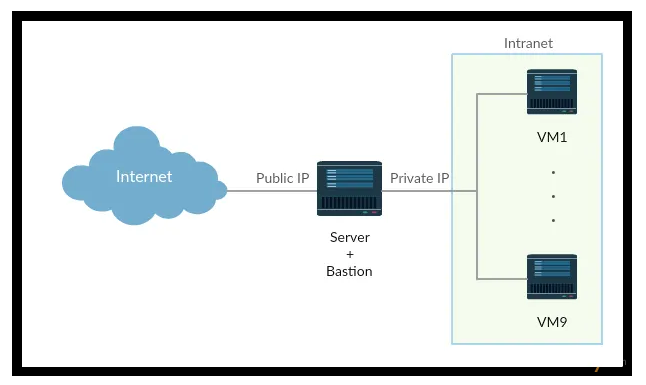

堡垒机

堡垒机(Bastion Host)是一种位于内部网络和外部网络之间的中间服务器,用于控制和监管对内部服务器的访问。它充当了一座“堡垒”,只允许经过严格认证和授权的用户进行访问,从而确保只有合法用户能够进入内部网络环境。

其实就是企业内部用来防止内部人员删库跑路的。70%的运维安全问题出自内部、内网!

堡垒机通常具备以下特点:

- 认证和授权管理: 堡垒机通过强大的身份认证和授权机制,确保只有授权用户才能够访问内部服务器。这可以防止未经授权的访问和恶意攻击。

- 审计和监控功能: 堡垒机可以记录所有用户的操作行为,包括登录、命令执行等,以便进行后期审计和监控。这有助于发现异常活动和安全威胁。

- 访问控制: 堡垒机可以细粒度地控制用户对内部服务器的访问权限,包括可执行的命令、访问的文件等。管理员可以根据需要进行灵活的配置。

- 隔离内外网络: 堡垒机作为内外网络的桥梁,实现了隔离,内部服务器可以在更为安全的环境中运行,减少受到外部威胁的风险。

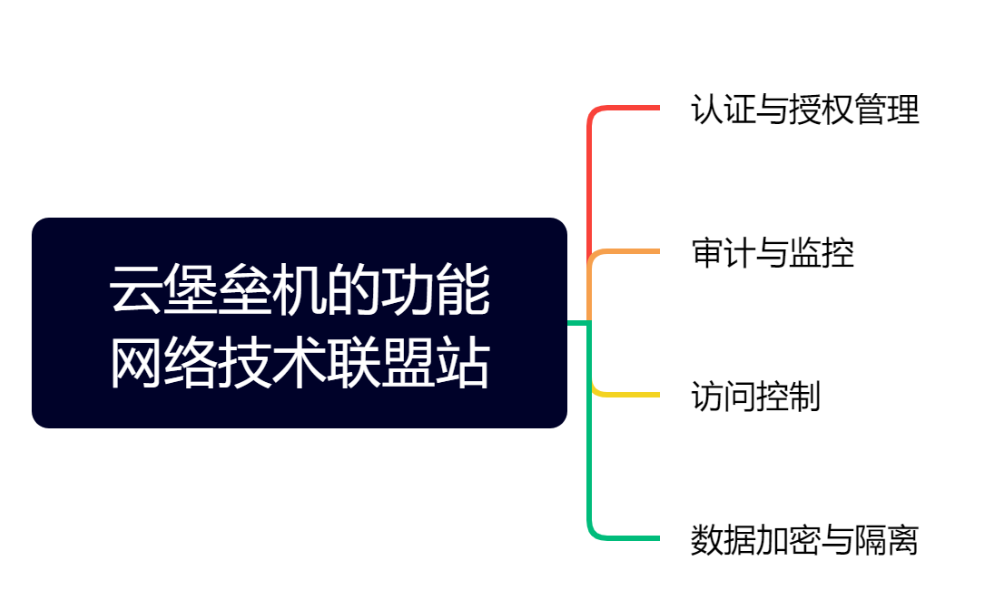

云堡垒机

云堡垒机(Cloud Bastion Host,CBH)是在云计算环境中使用的一种安全工具,类似于传统网络中的堡垒机。

云堡垒机是一种为企业提供集中的账号(Account)、授权(Authorization)、认证(Authentication)和审计(Audit)管理服务的网络安全工具。它在云计算环境中扮演着重要角色,通过一系列功能模块,实现了对云上资源的安全管控和运维管理。

云堡垒机为企业提供了全面的安全管控系统和组件。它包含了多个功能模块,如部门管理、用户管理、资源管理、策略管理、运维管理、审计等,涵盖了从身份验证到资源访问的全过程。通过集成单点登录、统一资产管理、多终端访问协议、文件传输、会话协同等功能,云堡垒机提供了一站式的管理平台,方便企业集中管理和监控云上资源。

云堡垒机的核心功能之一是基于协议正向代理技术和远程访问隔离技术。它通过建立一个安全的访问通道,允许管理员或授权用户通过云堡垒机访问云主机、数据库、应用系统等云上资源。这种访问方式不仅增强了安全性,还通过运维审计功能,记录用户操作、命令执行等行为,帮助企业实现合规性要求。

认证与授权管理

云堡垒机通过强大的认证与授权机制,确保只有经过授权的用户能够访问云服务器。它可以集中管理用户的身份验证,限制访问权限,从而防止未经授权的访问和数据泄露。

审计与监控

云堡垒机能够详细记录用户的操作行为,包括登录、命令执行等。这些审计日志不仅有助于追踪问题和异常,还可以帮助企业满足合规性要求。实时监控功能使管理员能够及时发现可疑活动,采取必要的应对措施。

访问控制

云堡垒机允许管理员对用户的访问权限进行细致的控制,包括可执行的命令、访问的文件等。这种精细的访问控制有助于降低风险,减少潜在的攻击面。

数据加密与隔离

云堡垒机可以通过数据加密技术,保障数据在传输和存储过程中的安全性。此外,它也可以帮助隔离云服务器与云服务提供商的连接,增加了攻击者获取访问权限的难度。

国内著名的云堡垒机厂商

- 阿里云

- 绿盟科技

- 华为云

- 启明星辰

- 360企业安全

- 腾讯云

- 飞致云

- 深信服

- 山石网科

- 奇安信